Chào các bạn,

An ninh mạng là một vấn đề ngày càng trở nên cấp bách trong thời đại công nghệ số hiện nay. Các cuộc tấn công mạng ngày càng tinh vi và gia tăng về số lượng, khiến cho việc bảo vệ dữ liệu và hệ thống trở nên khó khăn hơn bao giờ hết.

CIS Benchmarks ra đời như một giải pháp toàn diện giúp các doanh nghiệp, tổ chức và cá nhân nâng cao khả năng phòng thủ trước các mối đe dọa an ninh mạng. Với số lượt tải lên tới 1,3 triệu lượt, tăng 16% so với năm 2022[1], CIS Benchmarks dần khẳng định vị trí là một trong những bộ tiêu chuẩn bảo mật được sử dụng rộng rãi nhất trên toàn thế giới.

1. Giới thiệu

CIS (Center for Internet Security) hay “Trung tâm An ninh Internet”, là một tổ chức phi lợi nhuận được thành lập vào năm 2000 với sứ mệnh tạo nên một thế giới số an toàn hơn. CIS hoạt động với mục tiêu giúp đỡ các cá nhân, tổ chức và doanh nghiệp bảo vệ bản thân khỏi những mối đe dọa tiềm ẩn trong môi trường trực tuyến ngày càng phức tạp hiện nay. CIS tập trung vào việc phát triển các giải pháp bảo mật thực tiễn, dễ sử dụng và được áp dụng rộng rãi trên toàn cầu.

CIS Benchmarks là một trong những thành tựu nổi bật của CIS. Đây là tập hợp các tiêu chuẩn bảo mật toàn diện và miễn phí cung cấp cho người dùng một bộ hướng dẫn chi tiết về cách thức cấu hình hệ thống và phần mềm một cách an toàn nhất có thể, giúp giảm thiểu nguy cơ bị tấn công mạng, bảo vệ dữ liệu hiệu quả, đồng thời tuân thủ các quy định về bảo mật.

2. Hệ thống áp dụng

Các tài liệu CIS Benchmarks có áp dụng cho rất nhiều thành phần phần mềm khác nhau như:

- Các nền tảng đám mây: Google Cloud Computing Platform, AWS hay Microsoft Azure, …

- Các phần mềm ứng dụng: Microsoft Office, Zoom, các trình duyệt web Mozilla FireFox, Google Chrome, các hệ thống máy chủ Web: MS IIS, NGINX, Apache HTTP Server

- Các thiết bị mạng: Cisco, F5, Fortinet hay Juniper, …

- Các hệ điều hành: Microsoft Windows Server, Ubuntu Linux,…

3. Cấu trúc CIS Benchmarks

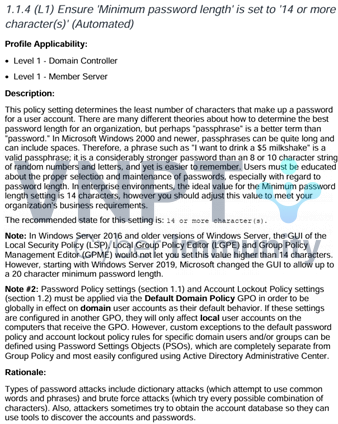

Cấu trúc của một tài liệu CIS Benchmarks về cơ bản là sự kết hợp của nhiều chính sách con lại với nhau, vì vậy khi nói đến cấu trúc của tài liệu, nên đề cập tới cấu trúc của từng chính sách con. Để thuận tiện cho việc đọc hiểu và tra cứu, toàn bộ các chính sách con được CIS cấu hình theo một cấu trúc hoàn toàn giống nhau. Các bạn cùng xem qua ví dụ về một chính sách có trong bộ CIS Benchmarks Windows Server 2019 nhé:

|

|

Hình 1. Một chính sách có trong CIS Benchmarks Windows Server 2019

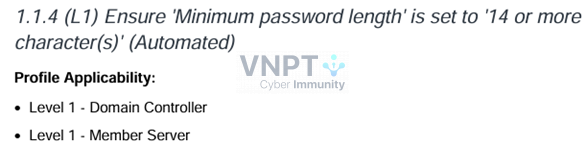

Mở đầu của mỗi chính sách luôn là tiêu đề của chính sách đó và trong mỗi tiêu đề đều bao gồm 04 phần cơ bản:

- Chỉ mục: có tác dụng xác định và phân biệt từng chính sách, thường là các con số 1.1.1, .1.1.2, …

- Cấp độ áp dụng: (L1), (L2), là cấp độ áp dụng của từng chính sách

- Nội dung chính sách: Nội dung cần được cấu hình

- Khả năng tự động: Xác định chính sách đó có khả năng tự động hoá hay phải làm thủ công

Trước tiên, chúng ta sẽ tìm hiểu về cấp độ áp dụng:

- Đối với Level 1 (L1):

Hình 2. Hồ sơ cấp 1 (L1)

Trong ví dụ này, chính sách sẽ được khuyến nghị áp dụng cho Domain Controllers và Member Servers. Những chính sách thuộc cấp độ này được lựa chọn để đảm bảo rằng hệ thống vừa được tăng cường bảo mật, vừa không can thiệp quá sâu vào hệ thống dẫn tới xung đột. Các chính sách này thường chỉ bao gồm những đề xuất cấu hình bảo mật cơ bản, ít can thiệp sâu vào hệ thống bên trong.

- Đối với Level 2 (L2):

Hình 3. Hồ sơ cấp 2 (L2)

Cấp độ này được mở rộng từ cấp độ 1 (Level 1), những đặc điểm có trong hồ sơ cấp 1 đều được kế thừa trong hồ sơ cấp 2 và thường được áp dụng trong các môi trường yêu cầu bảo mật cao hơn. Các chính sách thuộc mức độ này can thiệp sâu hơn vào cấu hình hệ thống và đôi khi gây ra những xung đột không muốn, vì vậy cần cân nhắc trước khi lựa chọn và thực hiện những tiêu chí thuộc level này. Đảm bảo hiểu rõ các cấu hình trước khi thực hiện tác động vào hệ thống. Các chính sách thuộc mức độ 2 thường được áp dụng trong các môi trường yêu cầu đặt bảo mật là tiêu chí hàng đầu.

Thành phần kế tiếp cũng là thành phần đóng vai trò quan trọng nhất, đó là nội dung của chính sách. Mỗi nội dung đều được chia tiếp thành 02 phần nhỏ hơn, phần đầu chứa nội dung cần cấu hình, được phân biệt bằng cụm từ nằm trong dấu ‘’ hoặc “”, phần còn lại chứa kết quả cần đạt được sau khi thực hiện cấu hình.

Hình 4. Nội dung của một chính sách

Ở ví dụ trên, chính sách cần được cấu hình độ dài mật khẩu tối thiểu, cụ thể là ở đây là cần cấu hình tối thiểu ít nhất 14 ký tự cho mỗi mật khẩu. Vì nội dung cấu hình là một phần rất rộng và cần kiến thức cơ bản về hệ điều hành để hiểu rõ hơn, nên mình hẹn các bạn trong các số blog tiếp theo về chủ đề này nhé.

Phần còn lại của tiêu đề mô tả khả năng tự động hoá của mỗi chính sách, phần này bao gồm 02 loại: (Automated) hoặc (Manual), điều đó có nghĩa là một chính sách chỉ có thể đáp ứng một trong hai loại.

(Automated) hay “Tự động hoá” ám chỉ những chính sách có thể được triển khai tự động bằng cách sử dụng các công cụ hoặc các đoạn mã (script) để xác nhận trạng thái cấu hình đã được thiết lập như mong đợi hay chưa.

Hình 5. Chính sách Manual (Thủ công)

(Manual) hay “Thủ công” là những chính sách không thể hoàn toàn kiểm tra trạng thái cấu hình có được như mong đợi hay không bằng cách tự động. Các chính sách thuộc loại này yêu cầu một số hoặc tất cả các bước thủ công để xác nhận rằng trạng thái được cấu hình đã được đặt như mong đợi.

Tóm lại, (Automated) hay (Manual) được thêm vào các chính sách với mục đích phân biệt giữa những chính sách có khả năng tự động đánh giá kết quả với những chính sách bắt buộc phải làm thủ công (có sự can thiệp từ con người).

Hình 6. Nội dung của chính sách

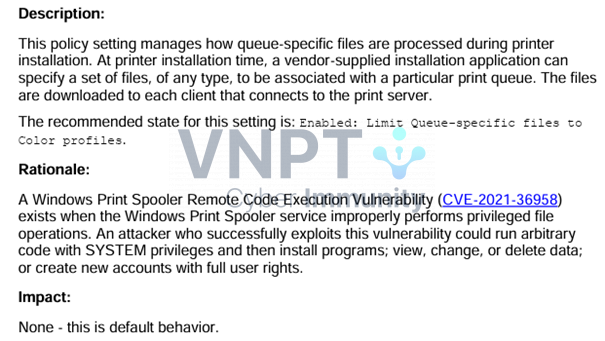

Theo sau đó là nội dung liên quan tới phần mô tả (Description), lý do (Rationale), và mức độ ảnh hưởng (Impact). Những phần nội dung này trả lời cho 03 câu hỏi tương ứng:

- Chính sách này liên quan đến vấn đề gì? (Description)

- Tại sao nên cấu hình theo chính sách? (Rationale)

- Nếu lựa chọn cấu hình theo chính sách, hệ thống của tôi bị ảnh hưởng như thế nào? (Impact)

Một lưu ý nhỏ đó là cần phải cân nhắc kỹ lưỡng giữa những lợi ích về bảo mật có thể đạt được và những rủi ro có thể gặp phải khi cấu hình, và đặc biệt cần hiểu rõ về nội dung của chính sách cũng như hệ thống mà mình đang quản lý trước khi tiến hành cấu hình, bởi vì bạn không biết được hệ thống sẽ xảy ra xung đột như thế nào nếu cấu hình không phù hợp.

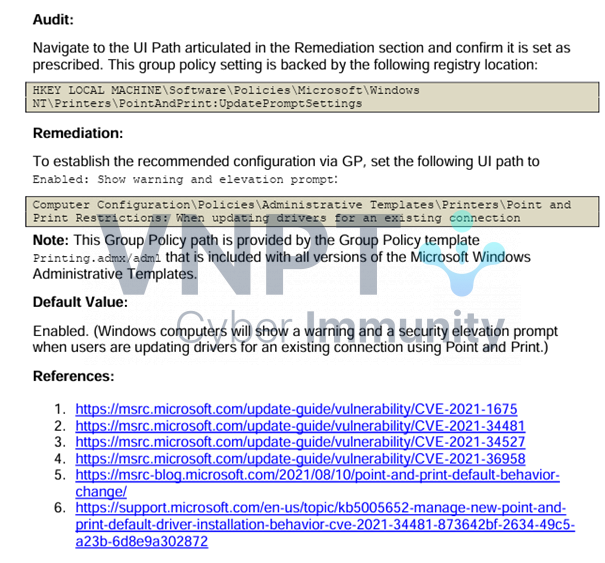

Hình 7. Hướng dẫn cấu hình

Một điều mà mình rất thích ở CIS Benchmarks đó là họ không chỉ đưa ra những đầu mục cần phải cấu hình mà còn đưa ra những hướng dẫn cấu hình chi tiết, điều đó giúp tiết kiệm thời gian và giảm thiểu sai sót trong quá trình cấu hình. Mục Audit (Kiểm định) cung cấp cách thức kiểm tra cấu hình hiện tại, hay nói cách khác là kiểm tra xem liệu cấu hình hiện tại của máy đã đáp ứng yêu cầu khuyến nghị từ CIS chưa?

Nếu cấu hình đã được thiết đặt giống như đề xuất, có thể bỏ qua và triển khai các chính sách kế tiếp. Trong trường hợp cấu hình hiện tại chưa thoả mãn, đó là lúc cần sử dụng tới Remediation. Remediation (Khuyến nghị) cung cấp hướng dẫn cấu hình, nêu ra chi tiết cách thức cấu hình (truy cập vào mục nào, đường dẫn nào, thiết lập kết quả là gì, …), hay nói đơn giản hơn, mục này hỗ trợ cấu hình nhằm đạt được kết quả đề xuất.

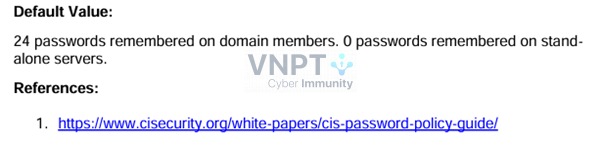

Cuối cùng, Default Value (giá trị mặc định) cung cấp giá trị cấu hình mặc định của máy, hay nói cách khác là các giá trị ngay từ ban đầu khi cài đặt hệ điều hành, chưa có bất kì tác động gì tới hệ thống.

Hình 8. Giá trị mặc định và Tài liệu tham khảo

Thành phần này đóng vai trò quan trọng trong việc rà soát lại các chính sách đã cấu hình hay chưa, cấu hình như thế nào, kết quả là gì, … và cũng là cơ sở để mỗi cá nhân, tổ chức, doanh nghiệp lựa chọn chính sách cho riêng mình. Ví dụ, với các tiêu chí có giá trị mặc định khớp với giá trị khuyến nghị, không cần cấu hình thêm, chúng ta có thể cân nhắc trong việc có lựa chọn tiêu chí này hay không.

Ngoài ra, CIS còn cung cấp thêm mục Tài liệu tham khảo, nơi chúng ta có thể kiểm chứng thông tin đưa ra cũng như tìm hiểu kỹ hơn về những thông tin liên quan tới chính sách đó.

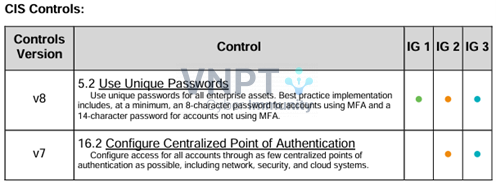

Kết thúc của mỗi tiêu chí là một bảng tham chiếu tới tài liệu CIS Controls (một sản phẩm quan trọng và nổi bật khác của CIS), bảng này chỉ ra điểm tương đồng giữa các chính sách của CIS Benchmarks và các tiêu chí của CIS Controls, giúp chúng ta hiểu hơn lý do vì sao cần cấu hình theo chính sách này.

Hình 9. Bảng tham chiếu tới CIS Controls

4. Ưu và nhược điểm của CIS Benchmarks

4.1 Ưu điểm

-

- Hoàn toàn miễn phí

- Hỗ trợ đa dạng: Như mình đã đề cập trước đó, CIS cung cấp rất nhiều các bộ tiêu chí CIS Benchmarks có thể áp dụng cho nhiều loại hệ thống, phần mềm. Đây là một trong những ưu thế vượt trội của CIS Benchmarks so với các tài liệu còn lại.

- Dễ sử dụng: Cấu trúc của CIS Benchmarks rất dễ đọc và tìm kiếm những thông tin mong muốn.

4.2 Nhược điểm

Một nhược điểm nhỏ của các tài liệu của CIS là chúng thường có số lượng các chính sách rất lớn, không phải tất cả các chính sách đều cần được áp dụng và phụ thuộc nhiều vào tình trạng hiện tại của từng đơn vị, nó yêu cầu người sử dụng hiểu rõ hiện trạng và xây dựng các chính sách phù hợp của đơn vị. Việc áp dụng máy móc toàn bộ các chính sách sẽ gây ra khó khăn và có thể ảnh hưởng tới khả năng vận hành cũng như tính sẵn sàng của các hệ thống công nghệ thông tin. Tuy nhiên, CIS là một tổ chức phi lợi nhuận và cung cấp các tài liệu hoàn toàn miễn phí, nên chúng ta cũng không thể đòi hỏi quá nhiều do các vấn đề về chi phí và nguồn nhân lực.

5. Tổng kết

CIS Benchmarks là công cụ bảo mật hiệu quả được xây dựng và phát triển bởi CIS, đảm bảo an toàn cho hệ thống của không chỉ cá nhân mà còn của các tổ chức, doanh nghiệp. Với hơn 300 bộ tài liệu miễn phí, dễ sử dụng, CIS Benchmarks cung cấp hướng dẫn chi tiết về cách cấu hình hệ thống, phần mềm, hệ thống mạng, cơ sở hạ tầng đám mây, … đảm bảo hệ thống luôn được bảo vệ tốt nhất có thể trước những rủi ro có thể gặp phải.

Còn nhiều điều thú vị về CIS Benchmarks chưa được liệt kê trong blog này. Xin chào và hẹn các bạn trong các blog tiếp theo!

Trân trọng.

Tài liệu tham khảo

[1] https://learn.cisecurity.org/CIS-year-in-review-2023

[2] CIS Benchmarks (cisecurity.org)

[3] CIS WorkBench / Downloads (cisecurity.org)