Tản mạn về An toàn dữ liệu

Tại bài viết về xu hướng TI năm ngoái (https://sec.vnpt.vn/2022/05/threat-intelligence-xu-huong-moi/) chúng ta đã cùng nhìn nhận một case study liên quan đến lỗ hổng, trong lần này nhân dịp đang ngày càng có nhiều sự quan tâm đến lộ lọt dữ liệu cá nhân (chắc là nghị định 13 mới về dữ liệu cá nhân và gần đây được buff tinh thần từ podcast của a ca sĩ gọi đò :D) chúng ta sẽ tiếp tục xem xét ở mảng dữ liệu cá nhân này đang có gì hay.

Đầu tiên thì tầm quan trọng của việc bị lộ lọt dữ liệu đã được truyền thông rất nhiều nhưng chắc ai cũng từng nghĩ “chắc chừa mình ra”, vậy thì hãy tưởng tượng một ngày đẹp trời bệnh án của bạn bị sửa một cách vô tội vạ và bạn sẽ phải đi mua thuốc không đúng với bệnh mình có thì thật không biết chuyện gì sẽ xảy đến. Tất nhiên dữ liệu này có thể không phải do chính bạn làm lộ lọt nhưng bạn có thể ngờ được rằng việc tiếp cận dữ liệu này lại cực kỳ dễ dàng không?

(Có nhiều dữ liệu khá nhạy cảm nên tôi không biết đi qua khâu kiểm duyệt sẽ bị xóa đi những gì nhưng nếu thấy “thiếu thiếu” gì đó mong các bạn đừng buồn =))))

Dưới đây là ví dụ:

Tài khoản quản trị của một bệnh viện nào đó

Hãy điểm qua các “chợ đầu mối” nơi mà lượng thông tin cá nhân đang được rao bán, chia sẻ hàng ngày nếu bạn vẫn không tin được rằng dữ liệu của mình có thể bị ảnh hưởng hoặc trôi nổi ngay kia…

Hội nhóm buôn bán log trên Telegram

Forum hỏi về dữ liệu Việt Nam

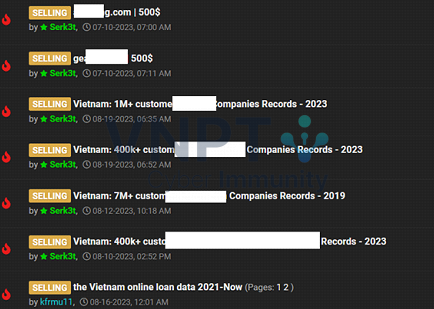

Chia sẻ, buôn bán dữ liệu Việt Nam trên các forum

Theo thống kê từ VCI-CTIP số lượng nhóm Telegram buôn bán, chia sẻ dữ liệu cá nhân đã tăng gấp 3 lần so với năm 2022, số lượng topic buôn bán phát tán dữ liệu trên các diễn đàn tin tặc cũng tăng chóng mặt. Số lượng dữ liệu bị lột lọt tăng 16% so với cùng kỳ năm 2022. Số lượng dữ liệu cá nhân của người dùng bị đánh cắp hơn 3.780.134 thông tin trên tổng số hơn 100 triệu dữ liệu toàn cầu.

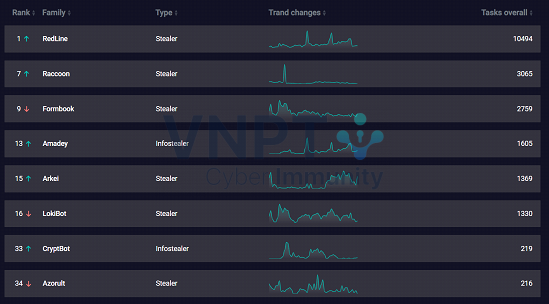

Thời điểm những năm về trước việc đánh cắp, tiếp cận và buôn bán dữ liệu qua loại mã độc Infostealer vẫn còn khá mới mẻ (hoặc ít được biết tới) cho đến khi có sự bùng nổ của Redline Stealer. Tuy vậy đến thời điểm hiện tại dòng Malware Stealer đang được lây nhiễm và phát tán cực kỳ rộng rãi, ở bất kỳ đâu cũng tồn tại thêm vào đó đây còn là phân khúc MaaS (Malware-as-a-service: một loại mã độc được tùy chỉnh và cung cấp cho người dùng bất kỳ sử dụng dễ dàng mà không cần một kiến thức hacking nâng cao nào) nên việc mua bán, cung cấp rất dễ dàng. Việc chèn mã độc đánh cắp thông tin đang dần trở thành một kịch bản tấn công thông dụng nhưng đầy tiềm năng khi thậm chí đến các tài khoản quản trị nhiều hệ thống cũng có thể bị lột lọt.

Số lượng dòng mã độc Stealer được phát tán tại Việt Nam theo app.anyrun

Với những dữ liệu này tin tặc có thể tận dụng truy cập, thay đổi nhiều dữ liệu nhạy cảm hơn hay sử dụng để phát tán thư rác, mã độc, mở ra nhiều kịch bản nguy hiểm dù cho đó có là hệ thống trọng điểm, quan trọng.

Thêm một ví dụ thực tế chính là vào đầu năm nay chính là việc lộ lọt thông tin của học sinh từ đó gọi điện để lừa đảo chiếm đoạt tiền phụ huynh, người than của các em (theo số liệu từ CTIP dữ liệu Y tế/giáo dục tại Việt Nam là một trong các dữ liệu bị lộ lọt nhiều nhất với gần 400.000 tài khoản trong 6 tháng đầu năm 2023, tuy cậy đây lại là loại dữ liệu có thể dễ dàng tiếp cận và thiếu biện pháp bảo vệ nhất trong khi cũng là loại dữ liệu rất quan trọng).

Những dữ liệu này có thể lộ lọt ở bất kỳ đâu trên nền tảng không gian số như hiện nay: đến từ Github, Postman, Jira Bitbucket,… khi các biện pháp bảo mật dữ liệu, thông tin nhạy cảm chưa triệt để. Đến từ những thông tin người dùng vô tình chia sẻ trên các nền tảng mạng xã hội. Hay đến từ các việc thiếu kiến thức ATTT người dùng, chính sách của các công ty còn chưa đủ chặt chẽ hoặc đơn giản là thiếu sự ràng buộc trách nhiệm với dữ liệu khách hàng.

“Kẻ thù luôn ở quanh ta” vậy việc bảo vệ dữ liệu như nào mới là đúng?!. Đứng trên phương diện người dùng bình thường việc phòng vệ trước luôn là giải pháp tối ưu nhất.

- Không/hạn chế tải về các phần mềm crack, các phần mềm không rõ nguồn gốc tiềm ẩn nguy cơ bị lây nhiễm mã độc.

- Không lưu các dữ liệu quan trọng trong các file ngoài thư mục Desktop, Documents,..

- Sử dụng một số phần mềm có tính năng lưu mật khẩu tương tự như KeyPass hoặc AnyPassword,…

- Hạn chế sử dụng tính năng lưu mật khẩu trên trình duyệt để giảm thiểu rủi ro bị lộ lọt thông tin. Đổi mật khẩu thường xuyên. Bật tính năng xác thực đa yếu tố cho tài khoản đăng nhập.

- Hạn chế sử dụng lại mật khẩu trên nhiều nền tảng khác nhau. Kẻ tấn công có thể dễ dàng dò quét ra các dịch vụ khác mà người dùng sử dụng và tấn công Brute

- Force bằng các mật khẩu đã bị lộ lọt.

- Hạn chế chia sẻ thông tin cá nhân, thông tin nhạy cảm trên không gian mạng.

- Luôn có biện pháp giám sát chặt chẽ máy tính, thiết bị cá nhân khi đưa người khác sử dụng như người thân, bạn bè,…

- Luôn cập thông tin về các chiến dịch, hình thức tấn công mới thông qua các kênh truyền thông, các giải pháp về ATTT.

Có trách nhiệm với chính thông tin của mình, nhìn nhận chính xác về các mối nguy an toàn thông tin đang hiện hữu sẽ phải là hướng đi phải thay đổi, đây cũng sẽ là sự chuyển dịch cần thiết của các tổ chức có hạ tầng CNTT nói chung hay chính từng cá nhân người dùng nói riêng.

Hẹn các bạn ở các bài tiếp theo!

By,

NgTA_BLueTeam