Windows Event Logs (Part 4)

Ở phần trươc, mình đã trình bày làm thế nào để phát hiện một cuộc tấn công brute-force password và một phiên đăng nhập bằng RDP dựa vào việc phân tích Windows Event Log. Tiếp tục series về Windows Event Logs này, mình sẽ phân tích thêm một trường hợp nữa đó là như theo dõi một tập tin, thư mục quan trọng trong hệ thống.Hành vi với tập tin hay thư mục

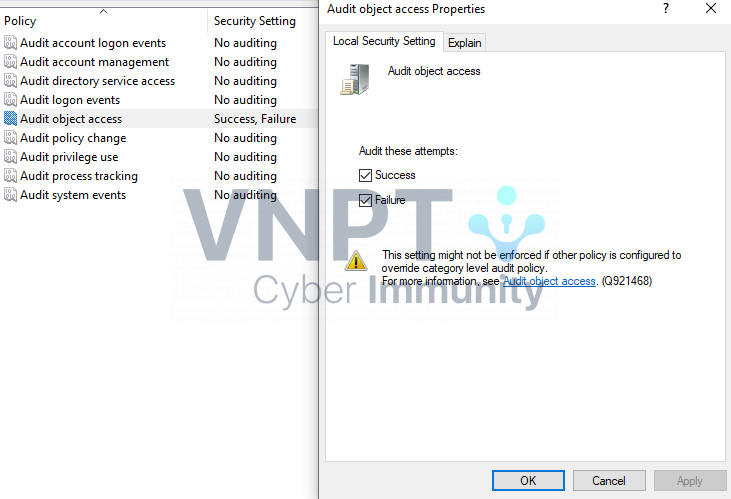

Với các hệ thống hay là với máy tính cá nhân đều sẽ có những tài nguyên quan trọng tùy vào mục đích của các nhân hay tổ chức đó, chẳng hạn như với một nhân viên kế toán, những báo cáo tài chính là tài liệu quan trọng, với cơ quan là những thư mục chứa các tài liệu, dữ liệu, hay chỉ đơn giản là bạn muốn thư mục ảnh riêng tư của cá nhân mà bạn không muốn ai truy cập, và cả các mục quan trọng trên máy tính như registry, SAM, network file share, .... Việc có thể theo dõi được các hành vi tác động đến những tài nguyên quan trọng này là cần thiết và cũng cấp thông tin rất hữu ích cho cả người dùng hay các nhân viên bảo mật. Và Windows có hỗ trợ việc ghi lại nhưng event một cách khá chi tiết về thời điểm truy cập các tài nguyên này, các hành vi với tập tin, thư mục đó, và cả tài khoản nào thực hiện hành vi đó. Tuy việc sử dụng event logging để theo dõi các tệp, thư mục quan trọng và thậm chí cả database của SAM là một tính năng mạnh mẽ, hữu ích nhưng ít người quản trị hay cá nhân thực hiện việc đó. Việc thiết lập để bạn có thể ghi log về một thư mục cụ thể nào đó bạn cần thực hiện bằng hay bước: đầu tiên là bật tính năng audit trong GPO để cho phép hệ thống ghi lại log và sau đó chỉnh sửa lại tùy chỉnh với thư mục cần ghi log. Cụ thể như sau: Đầu tiên cần enable tính năng Audit object access trong GPO. (Security Settings -> Local Policy -> Audit Policy -> Audit object access): Bên cạnh đó, các bạn có thể tinh chỉnh cài đặt chi tiết hơn về tính năng này, và nó nằm trongObject Acess, cụ thể Advanced Audit Policy Configuaration -> System Audit Polices - Local Group Policy Object -> Object Acess:

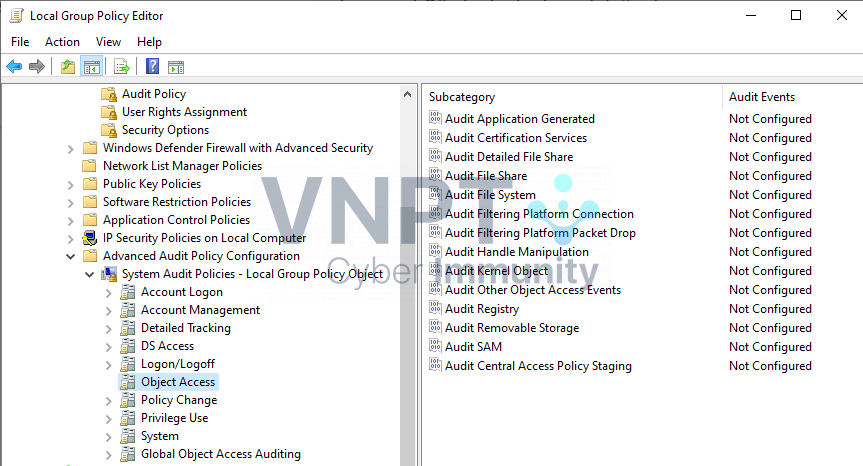

Bên cạnh đó, các bạn có thể tinh chỉnh cài đặt chi tiết hơn về tính năng này, và nó nằm trongObject Acess, cụ thể Advanced Audit Policy Configuaration -> System Audit Polices - Local Group Policy Object -> Object Acess:

Có khá nhiều tùy chọn và bạn có thể tùy chỉnh theo mục đích của mình.

Sau đó đến folder cần theo dõi và bắt đầu tùy chỉnh

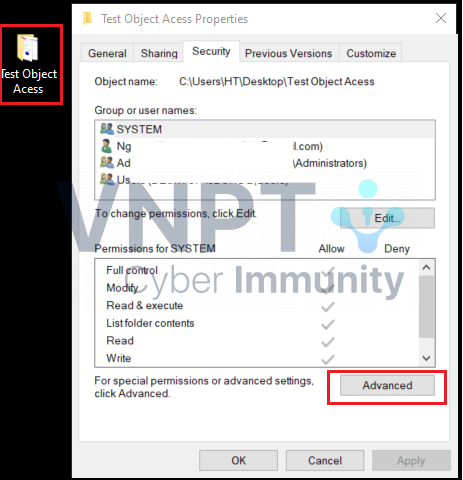

Ví dụ: nhấp chuột phải vào tệp và chọn Select => Properties => Security tab:

Có khá nhiều tùy chọn và bạn có thể tùy chỉnh theo mục đích của mình.

Sau đó đến folder cần theo dõi và bắt đầu tùy chỉnh

Ví dụ: nhấp chuột phải vào tệp và chọn Select => Properties => Security tab:

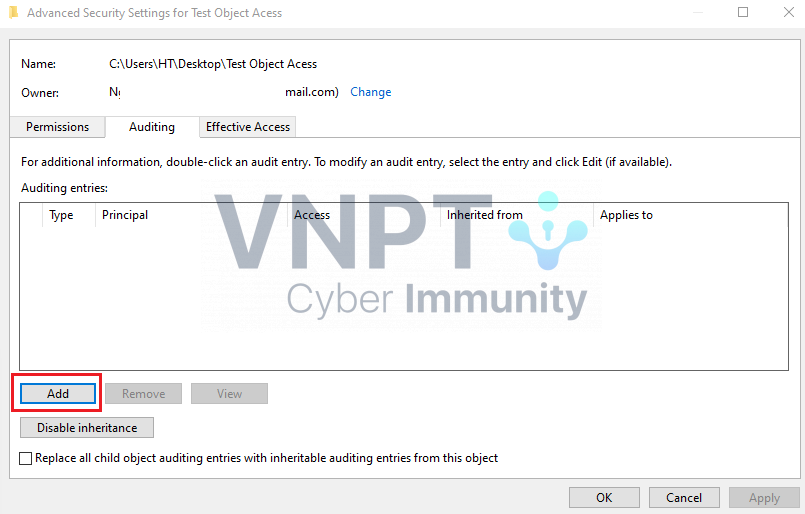

Sau đó chọn Advanced button => Auditing tab:

Sau đó chọn Advanced button => Auditing tab:

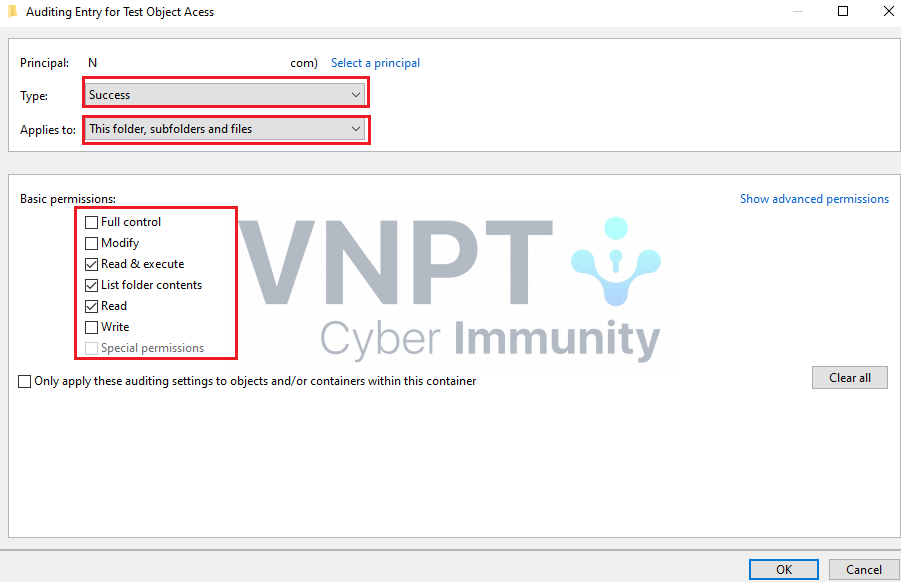

Bạn có thể tùy chọn bao gồm kiểm tra quyền truy cập, đọc, ghi, xóa, .... Còn nhiều tuy chọn quyền hơn ở bạn có thể tìm thêm ở "Show advanced permisstions":

Bạn có thể tùy chọn bao gồm kiểm tra quyền truy cập, đọc, ghi, xóa, .... Còn nhiều tuy chọn quyền hơn ở bạn có thể tìm thêm ở "Show advanced permisstions":

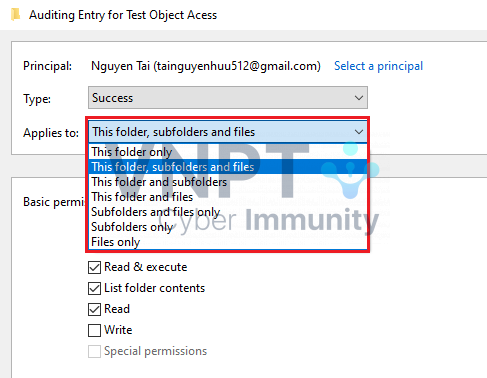

Cũng có thể thiết lập cho các tùy chọn này áp dụng cho đối tượng nào, nó có thể "kế thừa" áp dụng cho mục con, và file từ thư mục cha:

Cũng có thể thiết lập cho các tùy chọn này áp dụng cho đối tượng nào, nó có thể "kế thừa" áp dụng cho mục con, và file từ thư mục cha:

Sau đó ấn Apply và tiến hành kiểm tra kết quả.

Để auditing access, chúng ta sẽ tập trung vào ba Event ID trong Security Event log: 4656, 4660 và 4663.

Event ID 4656 chỉ ra rằng một handle (con trỏ) đến một tài nguyên cụ thể được yêu cầu bởi một người dùng cụ thể (đây có thể là một sự kiện thành công hoặc thất bại). Nó cung cấp timestamp, user account và tên hoặc đường dẫn của tài nguyên được truy cập.

Nếu thành công, sự kiện này sẽ được ghép nối với event ID 4663, nêu chi tiết các hành động cụ thể được thực hiện trên đối tượng (nếu không thành công thường sẽ kết thúc với event id 4656). Những hành động hữu ích với chúng ta là Đọc, Viết và Xóa.

Các hành động này sẽ được liệt kê trong phần Description của cả hai sự kiện trong Security Event log. Cuối cùng, với Event ID 4660 sẽ cho biết khi nào tài nguyên đã bị xóa, event này sẽ được ghép nối với event id 4656 và 4663.

Có thể thiết lập "write" audit trên các tệp system trong thư mục Windows và System32. Các tệp này chỉ nên thay đổi khi có các bản Service Pack updates, các bản hotfix, v.v. Nếu kẻ xâm nhập đã cố gắng sửa đổi các tệp này, sẽ tương đối dễ dàng để xác định hoạt động trong log.

Khi phân tích quyền truy cập tệp và thư mục, cần tìm kiếm các sự kiện 4656 và 4663. Tùy thuộc vào những gì bạn đang theo dõi, cả sự kiện thành công và thất bại đều có thể hữu ích. Ví dụ: nếu bạn đang giám sát việc ghi vào thư mục Windows\System32, ngoài những thông tin khi phát hiện người dùng nào đó thực hiện hành vi thành công thì việc người dùng đã cố gắng thực hiện nhưng không thành công cũng là một thông tin cần thiết.

Có một lưu ý rằng, sự kiện Fail sẽ không có sự kiện 4663 đi kèm tương ứng. Để tìm ra user, chúng ta sẽ cần xem event description. Cả "Audit File System" và "Audit Handle Manipulation" trong Object Access audit category phải được đặt là Success/Failure để nhận được thông tin đó. Ví dụ: nếu "Audit Handle Manipulation" không được đặt, bạn sẽ không thấy các event ID 4656 failure trong log của mình.

Các bạn có thể thử nghiệm ngay trên chính máy tính của mình để hiểu dõ hơn về cả tùy chình cài đặt với Policy và cả với các tùy chọn Advanced với tập tin, thư mục bạn muốn theo dõi.

Bài hôm nay mình sẽ dừng lại ở đây, hẹn các bạn ở bài tiếp theo!

By,

T4fi, RE_Team

Sau đó ấn Apply và tiến hành kiểm tra kết quả.

Để auditing access, chúng ta sẽ tập trung vào ba Event ID trong Security Event log: 4656, 4660 và 4663.

Event ID 4656 chỉ ra rằng một handle (con trỏ) đến một tài nguyên cụ thể được yêu cầu bởi một người dùng cụ thể (đây có thể là một sự kiện thành công hoặc thất bại). Nó cung cấp timestamp, user account và tên hoặc đường dẫn của tài nguyên được truy cập.

Nếu thành công, sự kiện này sẽ được ghép nối với event ID 4663, nêu chi tiết các hành động cụ thể được thực hiện trên đối tượng (nếu không thành công thường sẽ kết thúc với event id 4656). Những hành động hữu ích với chúng ta là Đọc, Viết và Xóa.

Các hành động này sẽ được liệt kê trong phần Description của cả hai sự kiện trong Security Event log. Cuối cùng, với Event ID 4660 sẽ cho biết khi nào tài nguyên đã bị xóa, event này sẽ được ghép nối với event id 4656 và 4663.

Có thể thiết lập "write" audit trên các tệp system trong thư mục Windows và System32. Các tệp này chỉ nên thay đổi khi có các bản Service Pack updates, các bản hotfix, v.v. Nếu kẻ xâm nhập đã cố gắng sửa đổi các tệp này, sẽ tương đối dễ dàng để xác định hoạt động trong log.

Khi phân tích quyền truy cập tệp và thư mục, cần tìm kiếm các sự kiện 4656 và 4663. Tùy thuộc vào những gì bạn đang theo dõi, cả sự kiện thành công và thất bại đều có thể hữu ích. Ví dụ: nếu bạn đang giám sát việc ghi vào thư mục Windows\System32, ngoài những thông tin khi phát hiện người dùng nào đó thực hiện hành vi thành công thì việc người dùng đã cố gắng thực hiện nhưng không thành công cũng là một thông tin cần thiết.

Có một lưu ý rằng, sự kiện Fail sẽ không có sự kiện 4663 đi kèm tương ứng. Để tìm ra user, chúng ta sẽ cần xem event description. Cả "Audit File System" và "Audit Handle Manipulation" trong Object Access audit category phải được đặt là Success/Failure để nhận được thông tin đó. Ví dụ: nếu "Audit Handle Manipulation" không được đặt, bạn sẽ không thấy các event ID 4656 failure trong log của mình.

Các bạn có thể thử nghiệm ngay trên chính máy tính của mình để hiểu dõ hơn về cả tùy chình cài đặt với Policy và cả với các tùy chọn Advanced với tập tin, thư mục bạn muốn theo dõi.

Bài hôm nay mình sẽ dừng lại ở đây, hẹn các bạn ở bài tiếp theo!

By,

T4fi, RE_Team 1368 lượt xem