Windows Event Logs (Part 3)

Ở phần trước mình đã trình bày ngắn gọn về một số loại Windows event log (Phần 1, Phần 2). Tiếp tục, phần này mình sẽ nói đến một số ví dụ cơ bản về việc phát hiện tấn công hay tìm kiếm thông tin dựa vào việc phân tích windows event logs.Tấn công Brute-Force Password

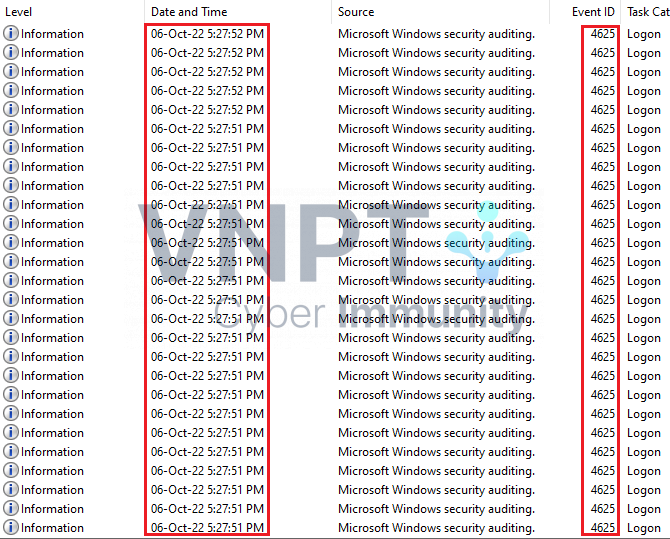

Một trong những ví dụ điển hình đầu tiên là Brute force password attack. Đây là hình thức tấn công rất phổ biến, kẻ tấn công sẽ cố gắng "thử" nhiều lần với các mật khẩu khác nhau, các mật khẩu này thường là một tổ hợp của các chữ cái, số và có thể là cả ký hiệu hay kết hợp key word nào đó mà kẻ tấn công nhận định rằng nó có thể tấn công thành công (chẳng hạn như tên, sdt, ngày sinh, id nào đó, ...). Và khả năng thành công của kẻ tấn công phần nhiều phụ thuộc vào độ khó của mật khẩu và chính sách của hệ thống. Vậy dấu hiệu để nhận dạng tấn công này là gì? Khá đơn giản, đó là mỗi lần đăng nhập thất bại đều sẽ tạo ra một event trong Security Logs (Event ID 4625), và thường các event này sẽ xuất hiện rất nhiều trong một thời gian ngắn nhất định. Khi kiểm tra Event log bạn sẽ thấy một số lượng lớn Event ID 4625 tại cùng một khoảng thời gian như hình ngay dưới đây: Như có thể thấy, có nhiều event id 4625 (đăng nhập thất bại) trong khoảng thời gian 5:27:51 PM. Đây là một dầu hiệu điển hình, và nếu thành công thì ngay sau các event id 4625 đó sẽ xuất hiện một event id 4624 (Đăng nhập thành công):

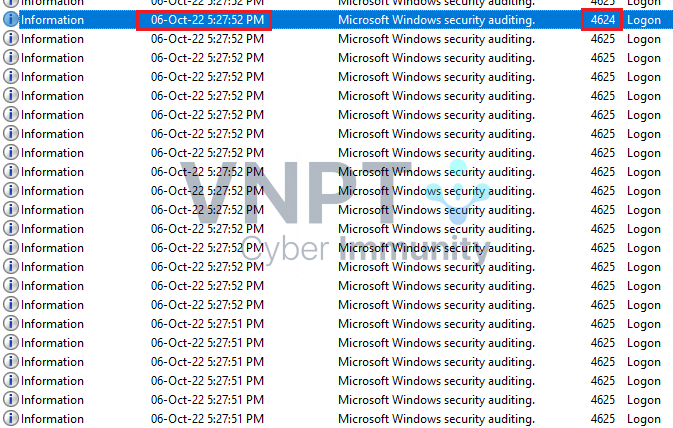

Như có thể thấy, có nhiều event id 4625 (đăng nhập thất bại) trong khoảng thời gian 5:27:51 PM. Đây là một dầu hiệu điển hình, và nếu thành công thì ngay sau các event id 4625 đó sẽ xuất hiện một event id 4624 (Đăng nhập thành công):

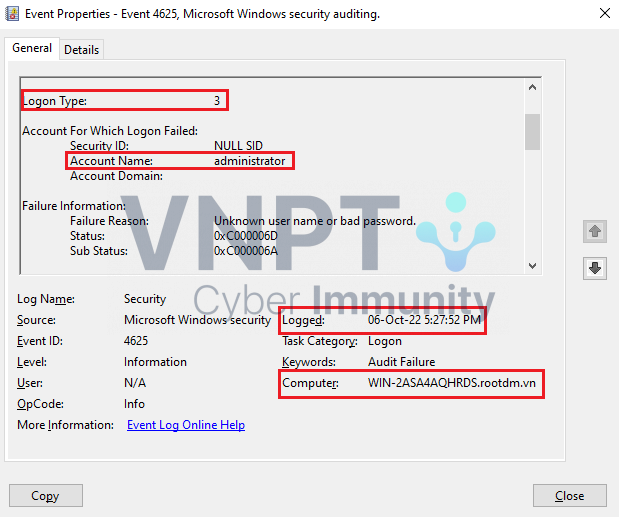

Xem thêm về event đó, có một vài thông tin để nhận định thêm về cuộc tấn công này. Trong Event Properties có thể suy ra rằng các lần đăng nhập không thành công với Account name: Administratror và login type là 3. Đây có thể là kẻ tấn công đã truy cập thành công thông qua SMB.

Xem thêm về event đó, có một vài thông tin để nhận định thêm về cuộc tấn công này. Trong Event Properties có thể suy ra rằng các lần đăng nhập không thành công với Account name: Administratror và login type là 3. Đây có thể là kẻ tấn công đã truy cập thành công thông qua SMB.

Event 4625 (Đăng nhập thất bại)

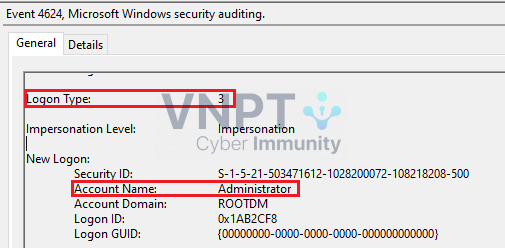

Ngay sau đó là 1 event 4624, đăng nhập thành công, kẻ tấn công đã attack thành công:

Event 4624 (Đăng nhập thành công)

Ngoài ra còn cung cập một thông tin quan trọng nữa là địa chỉ IP và timestamps, một điểm nữa, nhiều logon xảy ra trong thời điểm, cho thấy rằng đây gần như chắc chắn là một cuộc tấn công tự động và có khá nhiều công cụ hỗ trợ cho Brute-Force Password attack có sẵn.Remote Desktop Protocol

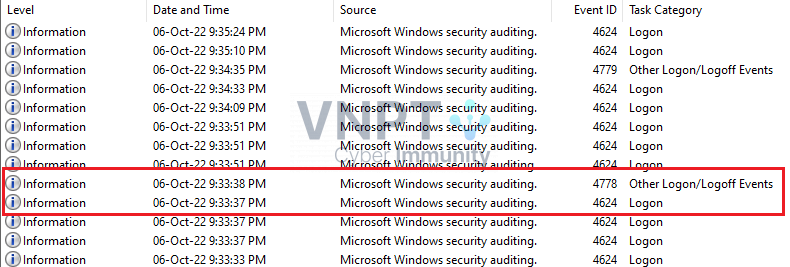

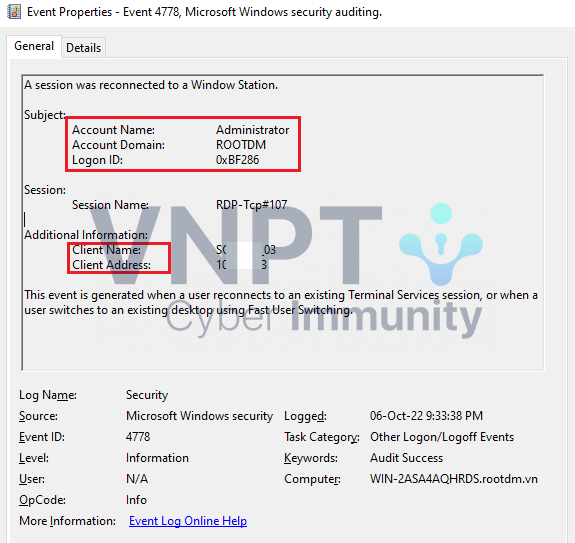

Remote Desktop Protocol (RDP) được sử dụng rất rộng rãi cho cả cá nhân và doanh nghiệp, nhưng nó cũng có thể bị lợi dụng bởi những kẻ tấn công, vì vậy việc lưu ý đến 1 phiên đăng nhập bằng RDP cũng là một thông tin cần thiết. Ngoài các Event ID logon cơ bản như 4624, 4625 còn có một số event ID chuyên biệt liên quan đến Remote Desktop Protocol (RDP). Để xác định một phiên kết nối RDP, sẽ có hai Event ID là 4778 và 4779, hai Event ID này song song với nhau giúp xác định ra một phiên RDP.:- ID 4778 cho biết rằng một phiên RDP được bắt đầu

- ID 4779 khi kết thúc một phiên

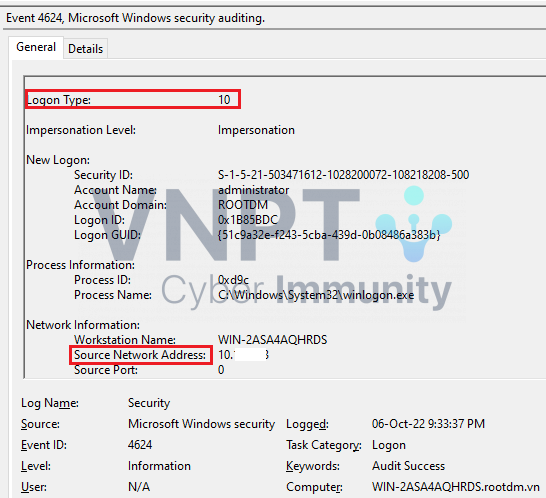

Đầu tiên ta sẽ thấy một event ID 4624, kiểm tra kỹ hơn event này bằng cách xem xét các properties:

Đầu tiên ta sẽ thấy một event ID 4624, kiểm tra kỹ hơn event này bằng cách xem xét các properties:

- Logon type 10 (cho biết rằng một phiên RDP)

- Account name: Administrator

- Bên cạnh có có thêm các thông tin quan trọng khác như IP, Workstation Name, ...

Ngay sau event id 4624 đó là một event 4778 (bắt đầu một phiên RDP mới):

Ngay sau event id 4624 đó là một event 4778 (bắt đầu một phiên RDP mới):

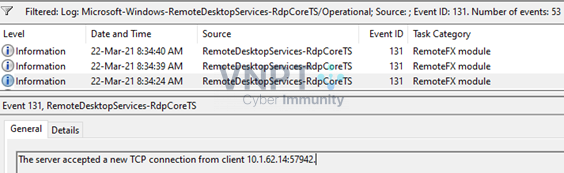

Ngoài ra, còn một lưu ý nữa, đó là có thể kết hợp check thêm log Remote Desktop Services.

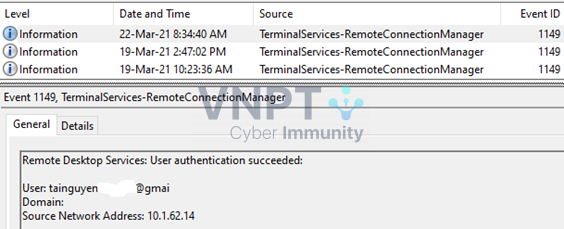

Event ID 131 trong log RDPCoreTS và Event ID 1149 trong log TerminalServices-RemoteConnectionManager ghi lại địa chỉ IP remote, user và ngày/giờ kết nối thành công.

Ngoài ra, còn một lưu ý nữa, đó là có thể kết hợp check thêm log Remote Desktop Services.

Event ID 131 trong log RDPCoreTS và Event ID 1149 trong log TerminalServices-RemoteConnectionManager ghi lại địa chỉ IP remote, user và ngày/giờ kết nối thành công.

Việc xác định các thông tin khi có một cuộc tấn công rò quét mật khẩu, một phiên đăng nhập RDP bất thường rất hữu ích trong các cuộc điều tra.

Phần tới mình sẽ nói thêm một vài trường hợp khá phổ biến và thú vị nữa, mời các bạn đón đọc!

By,

T4fi, RE_Team

Việc xác định các thông tin khi có một cuộc tấn công rò quét mật khẩu, một phiên đăng nhập RDP bất thường rất hữu ích trong các cuộc điều tra.

Phần tới mình sẽ nói thêm một vài trường hợp khá phổ biến và thú vị nữa, mời các bạn đón đọc!

By,

T4fi, RE_Team 2363 lượt xem