Windows Event Logs (Part 2)

Tiếp tục series về Windows Event Logs, ở bài trước mình đã chia sẻ về vị trí lưu trữ, định dạng và một số loại windows event logs. Ở phần trước mình còn 1 phần chưa nhắc tới đó là về Security Log, nên phần này mình sẽ trình bày về Security Logs trước, sau đó sẽ đi vào phân tích một số trường hợp điển hình.Security Log

Security log ghi lại các sự kiện của một hệ thống hoặc hành động của người dùng nhất định dựa trên các tiêu chí do audit policy đưa ra. Nó cung cấp thông tin chi tiết về hành động khác nhau, chẳng hạn như xác thực người dùng (đăng nhập, truy cập từ xa, v.v.) và những hành vi một người dùng cụ thể đã làm trên hệ thống sau khi xác thực. Với Security log, cũng đặc biệt hơn so với Application và System logs, nó chứa nhiều sự kiện "bảo mật" hơn nên cũng sẽ có một vài điểm khác với các loại log khác. Chỉ những tài khoản người dùng có quyền admin mới có thể xem, xóa hoặc trích xuất logs.

Và chẳng hạn như Win XP SP2, API không được cho các ứng dụng khác ngoài Windows Security Service kích hoạt các sự kiện trong Security logs. Chỉ Local Security Authority Subsystem Service (LSASS) được phép làm được điều này và nó cũng chịu trách nhiệm thực thi security policy trên hệ thống.

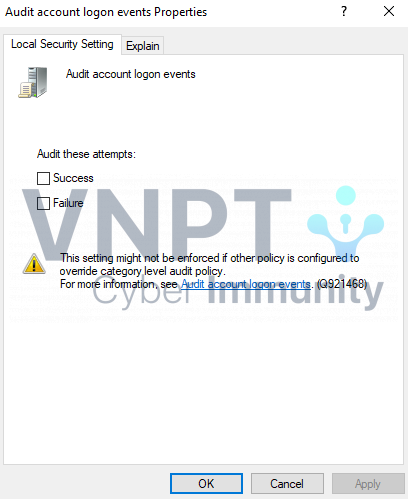

Có một thuật ngữ nữa hay được dùng đó là Security Event Categories, có thể hiểu là để xác định các event log entries có thể liên quan đến cuộc điều tra của bạn. Đối với mỗi categories sẽ phụ thuộc vào audit policies (có thể được đặt thành No Auditing, Success, Failure, hay cả Success và Failure).

Audit account logon events: Kiểm tra từng trường hợp người dùng đăng nhập hoặc đăng xuất từ một máy tính khác mà máy tính này được sử dụng để xác thực tài khoản.

Audit account management: Kiểm tra từng sự kiện account management trên máy tính. Chẳng hạn như password changes, user account và group modifications.

Audit directory service access: Kiểm tra sự kiện người dùng truy cập một đối tượng Active Directory có trong danh sách kiểm soát truy cập hệ thống (SACL).

Audit logon events: Kiểm tra từng trường hợp người dùng đăng nhập hoặc đăng xuất khỏi máy tính. Lưu ý rằng danh mục này khác với danh mục "S Audit account login events". Nó theo dõi sự kiện đăng nhập vào một máy chủ cụ thể.

Audit object access: Kiểm tra sự kiện người dùng truy cập một đối tượng đã chỉ định danh sách kiểm soát truy cập hệ thống (SACL) của riêng nó. Ví dụ về các đối tượng là tệp, thư mục, registry, ...

Với Security log, cũng đặc biệt hơn so với Application và System logs, nó chứa nhiều sự kiện "bảo mật" hơn nên cũng sẽ có một vài điểm khác với các loại log khác. Chỉ những tài khoản người dùng có quyền admin mới có thể xem, xóa hoặc trích xuất logs.

Và chẳng hạn như Win XP SP2, API không được cho các ứng dụng khác ngoài Windows Security Service kích hoạt các sự kiện trong Security logs. Chỉ Local Security Authority Subsystem Service (LSASS) được phép làm được điều này và nó cũng chịu trách nhiệm thực thi security policy trên hệ thống.

Có một thuật ngữ nữa hay được dùng đó là Security Event Categories, có thể hiểu là để xác định các event log entries có thể liên quan đến cuộc điều tra của bạn. Đối với mỗi categories sẽ phụ thuộc vào audit policies (có thể được đặt thành No Auditing, Success, Failure, hay cả Success và Failure).

Audit account logon events: Kiểm tra từng trường hợp người dùng đăng nhập hoặc đăng xuất từ một máy tính khác mà máy tính này được sử dụng để xác thực tài khoản.

Audit account management: Kiểm tra từng sự kiện account management trên máy tính. Chẳng hạn như password changes, user account và group modifications.

Audit directory service access: Kiểm tra sự kiện người dùng truy cập một đối tượng Active Directory có trong danh sách kiểm soát truy cập hệ thống (SACL).

Audit logon events: Kiểm tra từng trường hợp người dùng đăng nhập hoặc đăng xuất khỏi máy tính. Lưu ý rằng danh mục này khác với danh mục "S Audit account login events". Nó theo dõi sự kiện đăng nhập vào một máy chủ cụ thể.

Audit object access: Kiểm tra sự kiện người dùng truy cập một đối tượng đã chỉ định danh sách kiểm soát truy cập hệ thống (SACL) của riêng nó. Ví dụ về các đối tượng là tệp, thư mục, registry, ...

Tracking Account Usage

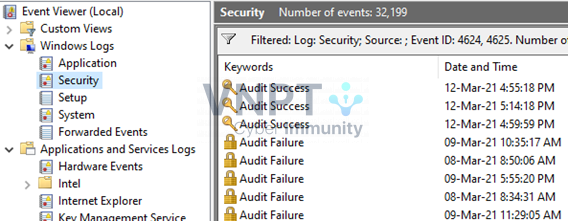

Theo dõi việc sử dụng tài khoản là một trong những hành động phổ biến khi phân tích event logs, nó cho người điều tra một cái nhìn chi tiết hơn về hoạt động đăng nhập của một user nào đó. Việc biết tại thời điểm nào tài khoản người dùng đăng nhập vào hệ thống hay đăng xuất cung cấp bằng chứng vô cùng hữu ích và nó cũng là một trong những việc cần xác định ban đầu khi bạn gặp một sự cố nào đó. Nó có thể cung cấp bằng chứng xem một sự cố xảy ra khi tài khoản nào đang được sử dụng hay tài khoản nào đang Remote logons cũng được ghi lại và cả thông tin về người dùng trái phép truy cập mạng và đang cố gắng xác thực. Một số Event id liên quan đến hành vi đăng nhập:- 4624 - Successful Logon

- 4625 - Failed Logon

- 4634 / 4647- Successful Logoff

- 4672 -Account logon with superuser rights (Administrator)

Có một vấn đề quan trọng cần đề cập đến là khi một tin tặc giành được quyền truy cập vào hệ thống bằng một số kiểu khai thác (thực thi mã từ xa, leo thang đặc quyền, khai thác dịch vụ, client-side attacks dẫn đến các backdoor, v.v.), thường không có bản ghi "logon" trong event log.

Bây giờ chúng ta hãy đi phân tích một event log cụ thể qua Event Viewer

Có một vấn đề quan trọng cần đề cập đến là khi một tin tặc giành được quyền truy cập vào hệ thống bằng một số kiểu khai thác (thực thi mã từ xa, leo thang đặc quyền, khai thác dịch vụ, client-side attacks dẫn đến các backdoor, v.v.), thường không có bản ghi "logon" trong event log.

Bây giờ chúng ta hãy đi phân tích một event log cụ thể qua Event Viewer

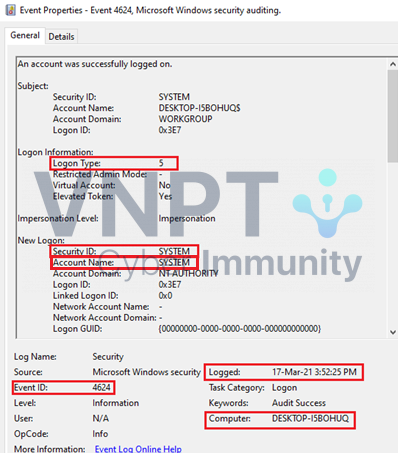

Một số trường đáng lưu ý: Logon type, Account, Timestamp, Event ID và Computer.

Logon type cho ta biết kiểu đăng nhập, hành động đăng nhập vào một máy có thể bằng nhiều con đường, trường này sẽ cho ta biết điều đó và chúng ta sẽ tìm hiểu kĩ về nó ở ngay phần tiếp theo. Timestamp cung cấp ngày giờ tài khoản đăng nhập hay đăng xuất. Account Name cho chúng ta biết tài khoản nào đã được đăng nhập thành công. Computer cho biết hostname của hệ thống. Cuối cùng Event ID, điều quan trọng cần lưu ý là chúng ta không nên chỉ dựa vào một event, ví dụ sau khi thu thập thông tin từ sự kiện 4624 này, chúng ta sẽ xem xét các event khác có khả năng liên quan như 4634 để biết khi nào tài khoản này đăng xuất.

Mặc dù đây là những yếu tố quan trọng nhất, nhưng mỗi event được ghi lại chứa thông tin xác định event và cung cấp thông tin có giá trị về lý do tại sao sự kiện đó được kích hoạt. Chúng ta sẽ tiếp tục xem xét các detailed Event Properties của Event Viewer, các phần tử đều được lưu trữ ở định dạng XML và có thể được phân tích cú pháp, hiển thị bằng nhiều công cụ khác nhau.

Một số trường đáng lưu ý: Logon type, Account, Timestamp, Event ID và Computer.

Logon type cho ta biết kiểu đăng nhập, hành động đăng nhập vào một máy có thể bằng nhiều con đường, trường này sẽ cho ta biết điều đó và chúng ta sẽ tìm hiểu kĩ về nó ở ngay phần tiếp theo. Timestamp cung cấp ngày giờ tài khoản đăng nhập hay đăng xuất. Account Name cho chúng ta biết tài khoản nào đã được đăng nhập thành công. Computer cho biết hostname của hệ thống. Cuối cùng Event ID, điều quan trọng cần lưu ý là chúng ta không nên chỉ dựa vào một event, ví dụ sau khi thu thập thông tin từ sự kiện 4624 này, chúng ta sẽ xem xét các event khác có khả năng liên quan như 4634 để biết khi nào tài khoản này đăng xuất.

Mặc dù đây là những yếu tố quan trọng nhất, nhưng mỗi event được ghi lại chứa thông tin xác định event và cung cấp thông tin có giá trị về lý do tại sao sự kiện đó được kích hoạt. Chúng ta sẽ tiếp tục xem xét các detailed Event Properties của Event Viewer, các phần tử đều được lưu trữ ở định dạng XML và có thể được phân tích cú pháp, hiển thị bằng nhiều công cụ khác nhau.

- Logged: Thời điểm sự kiện xuất hiện. Hiển thị theo Local System Time.

- Level: Cung cấp lý do sự kiện này xuất hiện và trong một số trường hợp là mức độ nghiêm trọng của nó.

- User: Tài khoản đã kích hoạt sự kiện.

- Computer: Tên của máy tính xảy ra sự kiện, trường này khá hữu ích khi xem xét đồng thời log từ các hệ thống khác nhau.

- Source: Ứng dụng, dịch vụ hoặc thành phần Microsoft nào đã ghi lại sự kiện.

- Task Category: Các category của event; trong Security logs, đây sẽ là Security Event Category được quản lý thông qua audit policy.

- Event ID: Một mã duy nhất được gán cho các system funciton khác nhau.

- General Description: Mô tả sự kiện, đôi khi có thể cung cấp thông tin có giá trị bao gồm địa chỉ IP remote, hostnames, v.v.

- Details: Có thể chứa dữ liệu thô bổ sung (hoặc mã lỗi) do sự kiện tạo ra.

Logon Type Codes

Ngoài thông tin về ngày, giờ, tên người dùng, tên máy chủ và trạng thái thành công / thất bại của hành động đăng nhập, chúng ta cũng có thể xác định chính xác cách mà đối tượng đăng nhập qua trường Logon Type. Thông tin rất hữu ích, nó cho phép xác định xem đối trượng đã sử dụng phương thức nào để đăng nhập hay phiên được tạo bằng cách sử dụng remote bằng Server Messaging Block (SMB) hay bằng Remote Desktop. Thông tin này cũng để phân biệt system-based logons, chẳng hạn như log được thực hiện bởi Scheduled Tasks và user-based interactive logons. Danh sách các Logon type codes:- 2: Logon via a console (that is, using the keyboard)

- 3: Network logon (often using something like SMB for drive mapping)

- 4: Batch logon (Scheduled Tasks)- non-interactive

- 5: Windows Service logon- non-interactive

- 7: Lock or unlock of screen

- 8: Network logon sending credentials in cleartext (potentially indicative of a downgrade attack or older admin tool)

- 9: Different credentials used to authenticate than those currently logged on with (runas command or similar)

- 10: Remote interactive logon (Terminal Services/Remote Desktop Protocol)

- 11: Cached credentials used to log on due to system not in communication with the domain controller

- 12: Cached credentials used for a remote interactive logon (RDP). Previously rare, but now being seen when Microsoft "live" accounts are used for authentication on standalone workstations.

- 13: Cached credentials used for an unlock operation

- Tấn công Brute-Force Password

- RDP-Remote Desktop Protocol

- Sự kiện liên quan đến File and Folder Access

- ....

4270 lượt xem