BÁO CÁO TÌNH HÌNH ATTT

(06 tháng đầu năm 2024)

Trung tâm An toàn thông tin VNPT (VNPT Cyber Immunity) được thành lập từ ngày 01/07/2015, thực hiện công tác đảm bảo an toàn thông tin trên phạm vi toàn Tập đoàn VNPT và cung cấp các dịch vụ, giải pháp an toàn thông tin cho khách hàng của VNPT. VNPT Cyber Immunity với triết lý xây dựng hệ miễn dịch toàn diện cho nền kinh tế số, chính phủ số và xã hội số. Đảm bảo cho doanh nghiệp phát triển bền vững trên không gian số, bảo vệ giá trị lợi nhuận, giá trị thương hiệu cho tổ chức, doanh nghiệp trước các cuộc tấn công mạng; giúp tối ưu chi phí đầu tư vào an toàn thông tin cho nhà quản trị.

VNPT Cyber Threat Intelligence (VNPT-CTIP) là nền tảng hoàn toàn do VNPT tự làm chủ và phát triển với tên gọi “Nền tảng thám báo dữ liệu an ninh mạng”. Nền tảng cung cấp cho tổ chức và doanh nghiệp khả năng cập nhật tự động các mối nguy hại mới, các nhân tố có thể làm ảnh hưởng cũng như đe doạ tới tài sản, uy tín và an toàn của tổ chức đơn vị. Báo cáo nhằm phục vụ mục đích chia sẻ thông tin kỹ thuật và nâng cao nhận thức về An toàn thông tin cho cộng đồng người dùng Internet Việt Nam. Báo cáo có sử dụng một số thông tin thu được trong quá trình cung cấp dịch vụ và hợp tác của VNPT.Tổng quan

Trong 6 tháng đầu năm 2024, tình hình an toàn thông tin trên toàn cầu tiếp tục diễn biến phức tạp và đáng lo ngại. Các cuộc tấn công mạng gia tăng cả về số lượng và mức độ tinh vi, nhắm vào các cơ quan chính phủ, doanh nghiệp và tổ chức cá nhân. Các loại hình tấn công phổ biến bao gồm tấn công ransomware, phishing, và tấn công từ chối dịch vụ (DDoS).

VNPT ghi nhận số lượng xu huớng tấn công mã hóa dữ liệu với mục đích tống tiền các doanh nghiệp (ransomware attack) tăng cao đáng báo động. Số lượng các cuộc tấn công trên toàn thế giới đã tăng gấp 1,3 lần so với cùng kỳ 2023, riêng khu vực Việt Nam đã tăng gần gấp 2 lần và để lại nhiều ảnh hưởng nghiêm trọng đến cả uy tín, tài sản của nhiều doanh nghiệp, tổ chức. Số lượng các cuộc tấn công mạng tại Việt Nam tăng hơn 60% so với năm 2023. Số lượng mã độc mới được phát triển đãng tăng hơn 52%, các nhóm tin tặc với mục đích tài chính có nhiều kỹ thuật và thủ đoạn mới, các chiến dịch cũng có sự đầu tư hơn tiêu biểu như các nhóm GoldFactory, Ducktail.

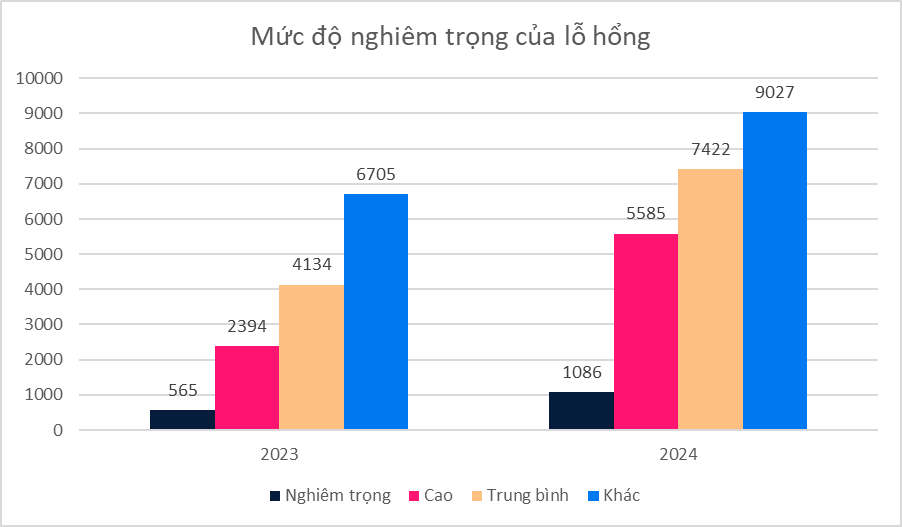

Các lỗ hổng mới năm 2024 gia tăng 64,33% so với với cùng kỳ năm 2023, đặc biệt số lượng các lỗ hổng có mức độ nghiêm trọng cao cũng tăng cao. Tuy vậy số lượng lỗ hổng 0day bị khai thác ngoài tự nhiên đã giảm khoảng 50%. Trong số đó các hạ tầng thường tồn tại các lỗ hổng Security Misconfiguration ~28,05%, XSS và Broken Access Control (BAC) hơn 19%, tỉ lệ này không thay đổi nhiều so với năm 2023.

“There are only two types of companies: those that been hacked, and those that will be.”

(Robert Mueller, FBI Director)

Các sự cố lộ lọt dữ liệu có chiều hướng gia tăng khi tin tặc bắt đầu nhắm vào các hệ thống, hạ tầng của các tổ chức/doanh nghiệp vừa nhỏ, các hình vi buôn bán chia sẻ dữ liệu lộ lọt đã gia tăng 22,22%. Cùng với đó việc buôn bán các dữ liệu cá nhân bị dòng mã độc InfoStealer đánh cắp cũng gia tăng hơn 1,3 lần so với cùng kỳ năm 2023. Đây cũng là con đường mà được nhiều tin tặc sử dụng với tỉ lệ thành công chiếm hơn 75%.

Các hình thức tấn công lừa đảo tại Việt Nam ngày càng phức tạp và gây thiệt hại lớn lên đến hàng nghìn tỷ đồng, theo thống kê từ VNPT-CTIP đã có hơn 40.000 tên miền độc hại nhắm vào Việt Nam bị phát hiện gia tăng gần 1,6 lần. Số lượng lừa đảo trực tiếp (hình thức nhập thông tin tài khoản ngân hàng) thông qua các tên miền lĩnh vực tài chính có sự giảm nhẹ thay vào đó là các kịch bản tinh vi hơn liên quan đến vay vốn, đầu tư và thẻ tín dụng.

Trong 6 tháng đầu năm 2024 cũng ghi nhận sự hoạt động mạnh của các nhóm tấn công có chủ đích vào khu vực Việt Nam tiêu biểu như các hoạt động phát tán mã độc của các nhóm APT Mustang Panda, APT32. Các nhóm APT sử dụng nhiều kỹ thuật nâng cấp và thông dụng hơn như sự gia tăng của các biến thể viết bằng GoLang, sử dụng Binary Padding và Reflective Code Loading nhằm tránh sự phát hiện của các giải pháp an toàn bảo mật.

Thông tin chi tiết và phân tích

1. Tấn công mã hóa dữ liệu (Ransomware).

Dòng mã độc mã hóa dữ liệu (Ransomware) tăng đột biến so với 2023, tỉ lệ doanh nghiệp/tổ chức bị tấn công Ransomware năm 2023 là 66% nhưng chỉ tính riêng nửa đầu năm 2024 tỉ lệ bị tấn công đã tăng lên 59% ( nguồn Sophos ). Cũng theo Sangfor, Việt Nam đang là một trong 10 quốc gia bị tấn công ransomware nhiều nhất thế giới.

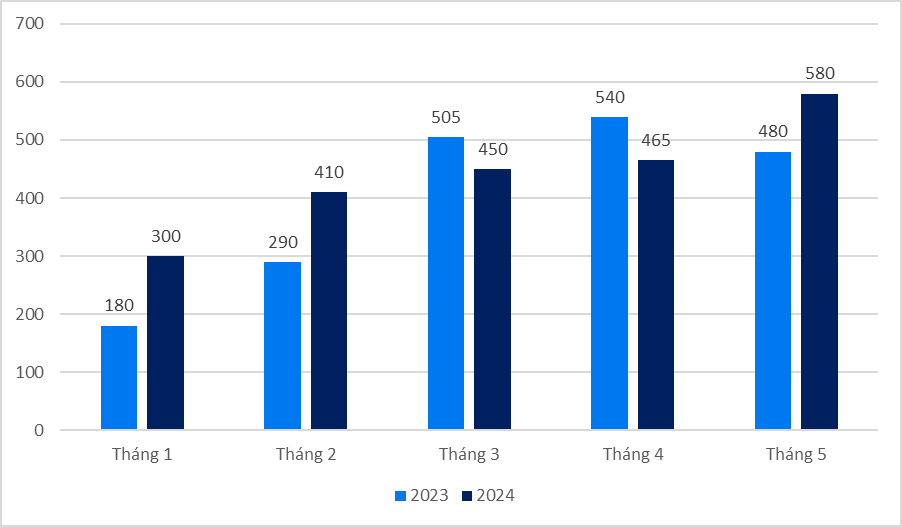

Các cuộc tấn công của Ransomware theo từng tháng

Qua các chiến dịch và quá trình ứng cứu xử lý sự cố, VNPT ghi nhận hơn 95% các cuộc tấn công đều có mục tiêu nhằm vào các hệ thống sao lưu dữ liệu. Các hạ tầng SaaS (Softwareas-a-Service) và các hạ tầng Cloud được tin tặc đặc biệt quan tâm với tỉ lệ bị tấn công gần 70%. Trong các chiến dịch, tin tặc ngoài việc mã hóa dữ liệu tống tiền thì 32% các vụ việc tin tặc có dấu hiệu đánh cắp các dữ liệu trên hệ thống bị tấn công.

Nền tảng VNPT CTIP cũng ghi nhận sự gia tăng và hoạt động mạnh của nhiều mẫu mã độc dạng RaaS, đây cũng là một trong các lí do gia tăng tần suất tấn công Ransomware trong thời gian qua. Tại Việt Nam một số dòng, nhóm phát tán mã độc đang hoạt động mạnh có thể kể đến như: Lockbit, Play, Phobos và 8Base.

2. Dữ liệu thông tin nhạy cảm

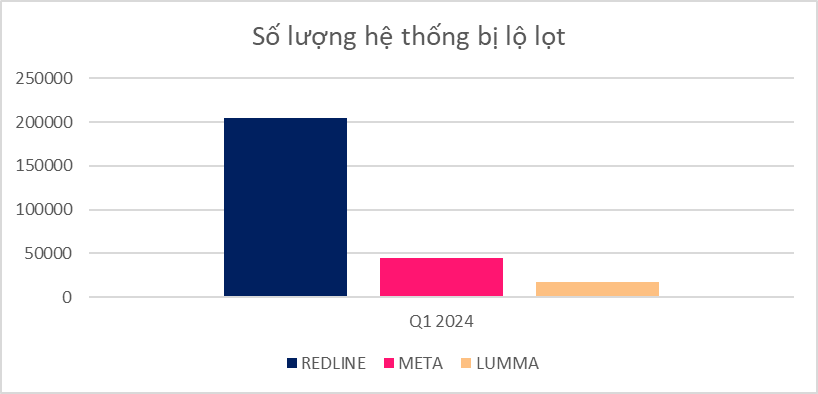

Các dòng mã độc Stealer được phát tán rộng tại Việt Nam có thể kể đến như: Meta Stealer, Redline, Lumma, VietCredCare.

Các dòng mã độc Stealer được phát tán rộng tại Việt Nam có thể kể đến như: Meta Stealer, Redline, Lumma, VietCredCare.

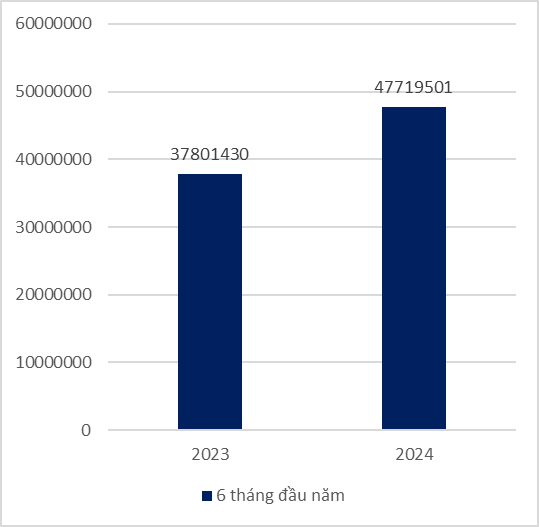

Số lượng bản ghi thông tin dữ liệu đăng nhập bị đánh cắp tăng gấp 2 so với cùng kỳ năm 2023 cụ thể:

Số lượng bản ghi thông tin dữ liệu đăng nhập bị đánh cắp tăng gấp 2 so với cùng kỳ năm 2023 cụ thể:

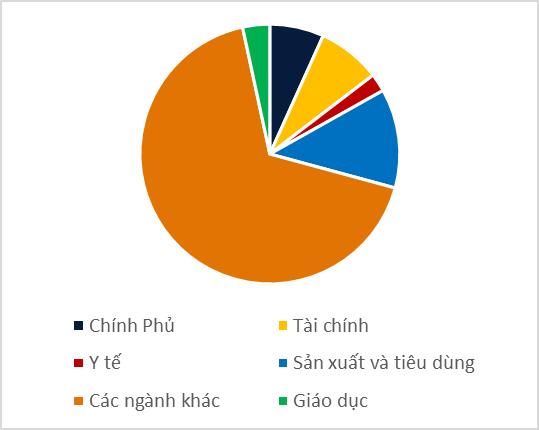

Trong đó tỉ lệ theo lĩnh vực như sau:

Trong đó tỉ lệ theo lĩnh vực như sau:

Ngoài các dòng mã độc đánh cắp thông tin người dùng dạng MaaS kể trên, CTIP cũng ghi nhận một số mẫu mã độc của các nhóm tin tặc với mục đích trục lợi riêng vào các tập người dùng cụ thể như GoldFactory (người dùng sử dụng các thiết bị mobile Android và iOS) và Ducktail (chuyên đánh cắp tài khoản mạng xã hội như Facebook, Youtube,…).

Bạn có biết: Các mẫu mã độc này khi tấn công thành công máy người dùng thông qua việc cài đặt, sử dụng các phần mềm, tập tin không rõ nguồn gốc (cho con cái, người khác mượn máy tính hoặc chính bản thân chúng ta) thì mã độc sẽ thu thập toàn bộ thông tin nhạy cảm của các trình duyệt đang cài đặt trên máy người dùng như Chrome, Microsoft Edge, FireFox,… và đánh cắp username, passwords cùng cookie được lưu trên trình duyệt. Việc đặt mật khẩu phức tạp trong trường hợp này hầu như là vô tác dụng!

Bạn có biết: Các mẫu mã độc này khi tấn công thành công máy người dùng thông qua việc cài đặt, sử dụng các phần mềm, tập tin không rõ nguồn gốc (cho con cái, người khác mượn máy tính hoặc chính bản thân chúng ta) thì mã độc sẽ thu thập toàn bộ thông tin nhạy cảm của các trình duyệt đang cài đặt trên máy người dùng như Chrome, Microsoft Edge, FireFox,… và đánh cắp username, passwords cùng cookie được lưu trên trình duyệt. Việc đặt mật khẩu phức tạp trong trường hợp này hầu như là vô tác dụng!

Khuyến nghị nổi bật:

Khuyến nghị nổi bật:

- Hạn chế sử dụng tính năng lưu mật khẩu trên trình duyệt để giảm thiểu rủi ro bị lộ lọt thông tin. Đổi mật khẩu thường xuyên cũng như thực hiện bổ sung và sử dụng các giải pháp xác thực đa yếu tố cho các tài khoản đăng nhập (Multi-Factor Authentication – MFA)

- Rà soát, kiểm tra máy tính hoặc các nguồn lây nghi ngờ.

- Tuyên truyền, nâng cao nhận thức ATTT cho cộng đồng, người thân và chính bản thân chúng ta.

- Theo dõi, cập nhật các thông tin nếu có về lộ lọt dữ liệu từ các nguồn tin hoặc giải pháp ATTT nhằm phản ứng nhanh trước khi các dữ liệu bị khai thác, phát tán rộng rãi.

Trong 6 tháng đầu năm 2024, VNPT CTIP ghi nhận có 22 vụ buôn bán dữ liệu của nhiều công ty, tổ chức tại Việt Nam trên các nền tảng, diễn đàn tin tặc trong đó một số dữ liệu nổi trội như:

|

Thông tin |

Ngày ghi nhận |

| Rao bán CSDL chứa 58.001 thông tin của một Công ty ví điện tử lớn tại Việt Nam |

16/03/2024 |

| Rao bán CSDL chứa thông tin 257.000 người dùng của một hệ thống thuộc Bộ Y Tế Việt Nam |

24/03/2024 |

| CSDL hệ thống một Công ty giải trí lớn củaViệt Nam bị phát tán |

09/04/2024 |

| Hơn 15.000 thông tin sinh viên của một trường Đại học tại Việt Nam bị lộ lọt trên không gian mạng trong một chiến dịch cũ từ năm 2023 |

02/05/2024 |

| 2,34 GB dữ liệu mã nguồn của một Công ty bưu điện lớn tại Việt Nam bị phát tán |

08/05/2024 |

| Rao bán 83.000 dữ liệu khách hàng của một Công ty điện máy lớn của Việt Nam |

23/06/2024 |

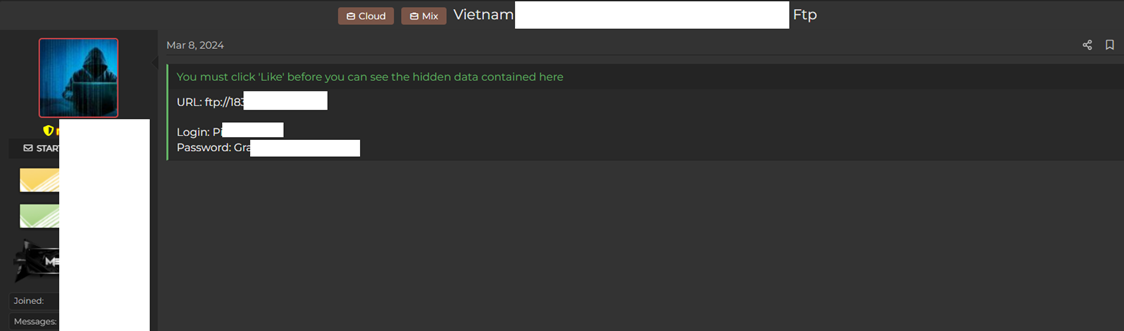

Các dữ liệu này đã tăng gần 22% so với cùng kỳ 2023. Đặc biệt VNPT CTIP cũng ghi nhận việc buôn bán các thông tin truy cập FTP, VPN của nhiều tổ chức đang ngày càng được quan tâm.

Lộ lọt source code, API, Private key,..

Lộ lọt source code, API, Private key,..

Các thông tin về source code, API, Private key hay token,.. không còn quá xa lạ với nhiều công ty tổ chức, tuy vậy vấn đề này vẫn chưa được quan tâm đúng mức. Theo THALES, chỉ 24% tổ chức biết nơi dữ liệu của họ được lưu trữ . Việc chia sẻ, sử dụng và deploy mã nguồn nhiều doanh nghiệp tổ chức lên các trang lưu trữ dữ liệu công khai mà không phân quyền hay giải pháp bảo vệ phù hợp giúp người dùng bình thường có thể đọc và lấy về các dữ liệu này từ đó mở ra nhiều nguy cơ tấn công khai thác nguy hiểm như dễ dàng tìm điểm yếu trong mã nguồn các hệ thống của tổ chức, lợi dụng các thông tin Key/Token cài cắm mã độc đào coin hoặc backdoor chiếm quyền điều khiển hệ thống. VNPT CTIP ghi nhận số lượng bị rò rỉ thông tin này có giảm so với cùng kỳ khoảng 38,89% với hơn 11 vụ lộ lọt thông tin nhạy cảm tiêu biểu như:

- Lộ lọt mã nguồn trên Github của hệ thống giáo dục tỉnh chứa thông tin đăng nhập tài khoản quản trị

- Lộ lọt thông tin đăng nhập và tài liệu mật của một dịch vụ họp trên Group Telegram Public

- Lộ lọt dockerhub chứa image có mã nguồn hệ thống một giải pháp quản lý địa chính

- Lộ lọt thông tin hệ thống và các API trên Postman một hệ thống công nghệ thông tin

- Lộ lọt mã nguồn của dự án Công ty công nghệ chứa APIKey, PrivateKey, thông tin IP nội bộ của doanh nghiệp trên Github

- Lộ lọt mã nguồn lĩnh vực ngân hàng trên Github chứa apikey, ip nội bộ,…

3. Lừa đảo trực tuyến

VCI-CTIP ghi nhận xuất hiện hơn 40.000 tên miền có dấu hiệu giả mạo nhắm vào khu vực Việt Nam trong 6 tháng đầu năm 2024 tăng gần 1,6 lần so với cùng kỳ 2023.

Ngoài việc sử dụng tên miền giả mạo, các hình thức lừa đảo trực tuyến khác ngày càng được phát hiện với nhiều kịch bản và thủ đoạn tinh vi. Theo báo cáo của NCSC Việt Nam, Việt Nam thiệt hại 8.000-10.000 tỷ đồng qua tấn công lừa đảo. Ghi nhận hơn 123.417 cảnh báo lừa đảo trong đó 26,4% là lừa đảo trực tuyến.

Một số chiến dịch lừa đảo kéo dài cũng ảnh hưởng tới cả người dùng Việt Nam như chiến dịch lừa đảo đánh cắp tài khoản Telegram hay gần đây là chiến dịch lừa đảo của một nhóm tin tặc Trung Quốc nhắm vào người dùng WhatApps với kịch bản trúng thưởng và kỷ niệm.

Một số chiến dịch lừa đảo VNPT CTIP ghi nhận được trong năm 2024 như:

- Lừa đảo mạo danh các cơ quan chức năng để hướng dẫn người dùng cài đặt các ứng dụng giả mạo chứa mã độc chiếm quyền các thiếu bị điện thoại hệ điều hành Android hoặc iOS.

- Lừa đảo mạo danh cho vay vốn, các dịch vụ liên quan đến thẻ tín dụng thông qua các cuộc gọi, dịch vụ quảng cáo, mời chào trên nhiều nền tảng đến người dùng nhằm đánh cắp thông tin cá nhân hoặc chiếm dụng các thông tin nhạy cảm như thông tin thẻ tín dụng.

- Lừa đảo lấy lại tiền các cuộc lừa đảo, đây là kịch bản mới nhắm vào những người dùng đã từng bị lừa đảo nhằm tiếp tục lợi dụng mong muốn lấy lại được tiền của người bị hại. Khi người dùng cả tin thực hiện theo các yêu cầu và hướng dẫn của kẻ lừa đảo sẽ tiếp tục bị mất tiền và vì tự ti khi bị lừa nhiều lần người dùng sẽ khó báo cáo các cơ quan chức năng.

- Lừa đảo vay tiền bằng iCloud nhằm chiếm đoạt tài khoản truy xuất các thông tin nhạy cảm được liên kết với tài khoản này, khóa máy hoặc tống tiền người dùng nếu muốn mở máy.

- Lợi dụng các tài khoản giả mạo thông báo từ Telegram lừa người dùng nhập thông tin vào các website lừa đảo nhằm chiếm đoạt tài khoản người dùng từ đó làm bàn đạp tiếp tục lây nhiễm đến những contact hoặc đoạn chat của bị hại. Hiện nay chiến dịch chưa có dấu hiệu dừng lại và VNPT CTIP đã ghi nhận hơn 500 domain/subdomain của chiến dịch này.

Ngoài các chiến dịch tin tặc trực tiếp lên kế hoạch và viết kịch bản, các nhóm tin tặc vẫn đang phát triển các công cụ Phishing Kit nhằm cung cấp dịch vụ Phishing-as-a-Service nhanh cho người dùng. Tuy nhiên hình thức sử dụng Phishing Kit này theo VNPT CTIP khá hiếm gặp.

4. Lỗ hổng bảo mật

Số lượng lỗ hổng bảo mật mà VNPT phát hiện thu thập được trong 6 tháng đầu năm là 23120 lỗ hổng tăng 64.33% so với cùng kỳ năm 2023.

Theo đánh giá từ VNPT CTIP, trung bình từ đầu năm 2024 mỗi ngày có hơn 120 lỗ hổng mới. Trong bối cảnh báo sự phản ứng của các tổ chức trước các cuộc tấn công đòi hỏi phải cực kỳ nhanh chóng. Các sản phẩm có lỗ hổng nghiêm trọng nhưng được sử dụng nhiều tại Việt Nam bao gồm các sản phẩm của Palo Alto, Gitlab, các thiết bị Cisco ASA, vCenter và cuối cùng là các sản phẩm của Atlassian như Bitbucket, Jira, Confluence.

Các lỗ hổng được VNPT nhận thấy xuất hiện nhiều trên các hạ tầng là các loại lỗ hổng XSS và Security Misconfiguration tiêu biểu như CVE-2023-37580, CVE-2023-36899, CVE-2024-33535,… Ngoài ra việc scan/exploit lại các lỗ hổng cũ như CVE-2021-44228 (Lỗ hổng Log4Shell – lỗ hổng thực thi mã từ xa trên Apache Jog4j), CVE-2022-26134 (Lỗ hổng thực thi mã từ xa trên Atlassian Confluence),… vẫn được tin tặc thử nghiệm.

Các lỗ hổng được các tổ chức, doanh nghiệp vá lỗi trong vòng ~13 ngày tuy vậy với nhiều trường hợp cần có sự giám sát, cập nhật thông tin lỗ hổng ngay khi vừa xuất hiện thông tin trên không gian mạng. Theo thống kê từ VNPT-CTIP các lỗ hổng được tin tặc lợi dụng trong các chiến dịch tấn công (vũ khí hóa) ~8 ngày, trong các cuộc rà quét trung bình chỉ khoảng 5 giờ kể từ khi PoC được công khai trên không gian mạng.

Trong 6 tháng đầu năm 2024, VNPT-CTIP khuyến nghị quản trị viên nên chú ý theo dõi một số lỗ hổng nghiêm trọng có thể bị tin tặc khai thác như sau:

|

Mã lỗ hổng |

Tên lỗ hổng | CVSS |

Tổng quan |

|

CVE-2024-21762 |

Out-of-bound Write in sslvpnd |

9.8 |

Tin tặc không cần xác thực khai thác thành công lỗ hổng Out-of-bound write (ghi ngoài giới hạn) có thể thực thi mã từ xa trên hệ thống Fortinet SSL-VPN hoặc FortiOS. |

|

CVE-2024-29849 |

Veeam Backup Enterprise Manager Authentication Bypass |

9.8 |

Tin tặc khai thác lỗ hổng thành công có thể vượt qua xác thực (Authentication Bypass) và đăng nhập vào hệ thống VeeamBackup với quyền người dùng quản trị. |

|

CVE-2024-3400 |

Arbitrary File Creation Leads to OS Command Injection Vulnerability in GlobalProtect |

10.0 |

Tin tặc không cần xác thực khai thác thành công lỗ hổng có thể thực thi mã từ xa với quyền root trên các sản phẩm PaloAlto Networks sử dụng PAN-OS ví dụ như các thiết bị Firewall. |

|

CVE-2024-21413 |

Microsoft Outlook Remote Code Execution Vulnerability |

9.8 |

Tin tặc lừa người dùng nhấn vào đường dẫn độc hại thông qua Microsoft Outlook từ đó có thể dẫn tới nguy cơ thực thi mã từ xa trên máy người dùng. |

|

CVE-2023-22527 |

Remote Code Execution Vulnerability In Confluence Data Center and Confluence Server |

9.8 |

Tin tặc không cần xác thực khai thác thành công lỗ hổng có thể thực thi mã từ xa và chiếm quyền hệ thống Atlassian Confluence |

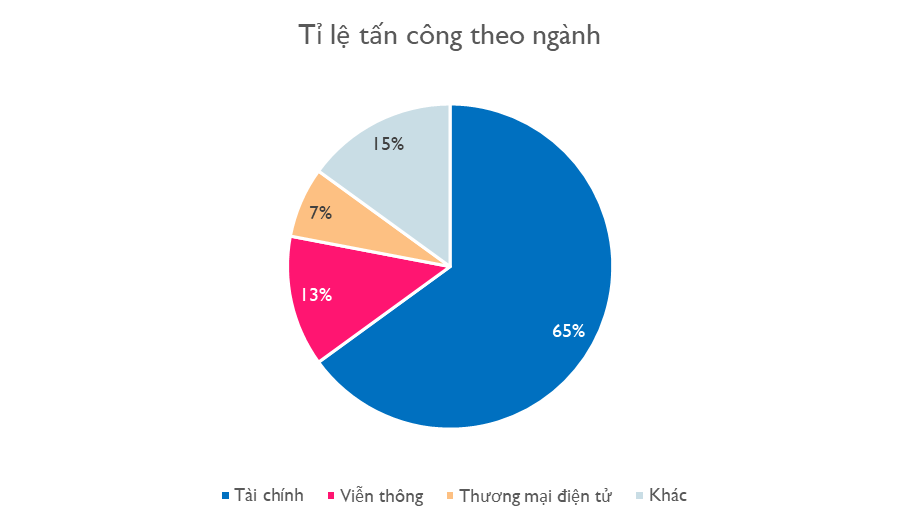

5. Tình hình tấn công mạng

Rà quét và phát tán mã độcTheo Cypeace, số lượng mã độc mới trong năm 2024 đã tăng hơn 52,21%. Qua quá trình cung cấp dịch vụ VNPT cũng ghi nhận ngoài các dòng Ransomware-as-a-Service được phát tán rộng rãi thì cũng xuất hiện nhiều mẫu Trojan và RAT mới tấn công nhiều hệ thống của các tổ chức doanh nghiệp.

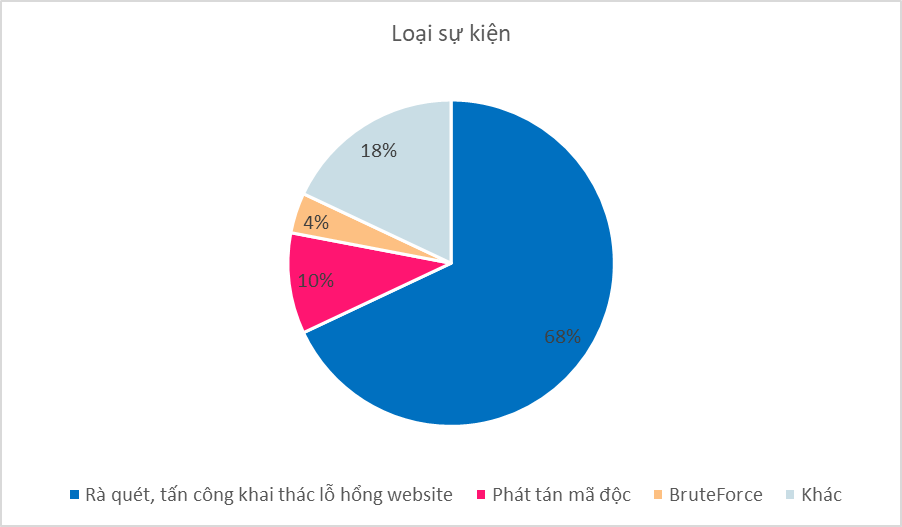

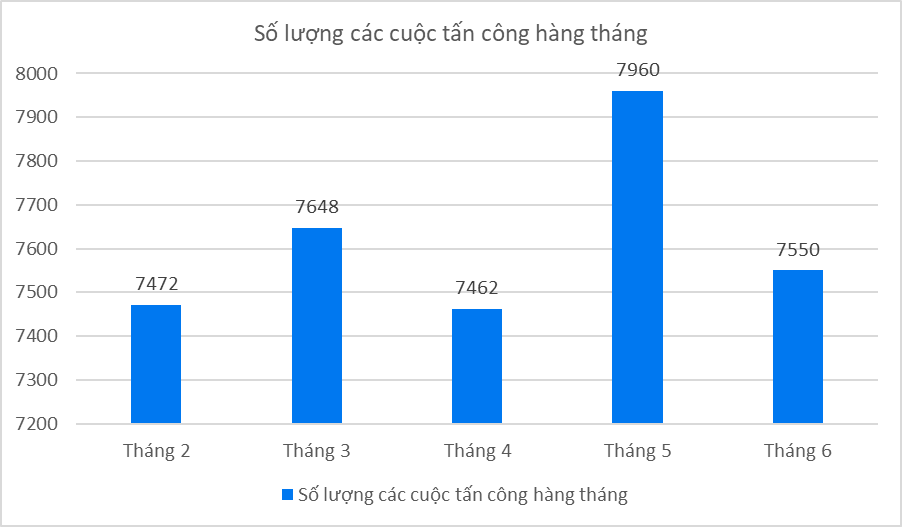

Trải qua hơn 6000 cuộc tấn công mỗi tháng VNPT ghi nhận số lượng loại tấn công rà quét cụ thể như sau:

Theo đó số lượng các cuộc tấn công nhằm vào các hạ tầng hệ thống của các doanh nghiệp tổ chức luôn cực kỳ lớn, là thách thức không nhỏ đối với hệ thống phòng thủ an toàn bảo mật. Trước những cuộc tấn công lớn, tin tặc luôn tìm cách thăm dò, khai thác và rà quét trước hệ thống mục tiêu với số lượng gia tăng đáng kể.

Trong các cuộc tấn công này, VNPT ghi nhận có tới 20,12% là các sự cố mức CAO và gần 5% là các sự cố NGHIÊM TRỌNG có thể ảnh hưởng trực tiếp tới các hệ thống bị tấn công.

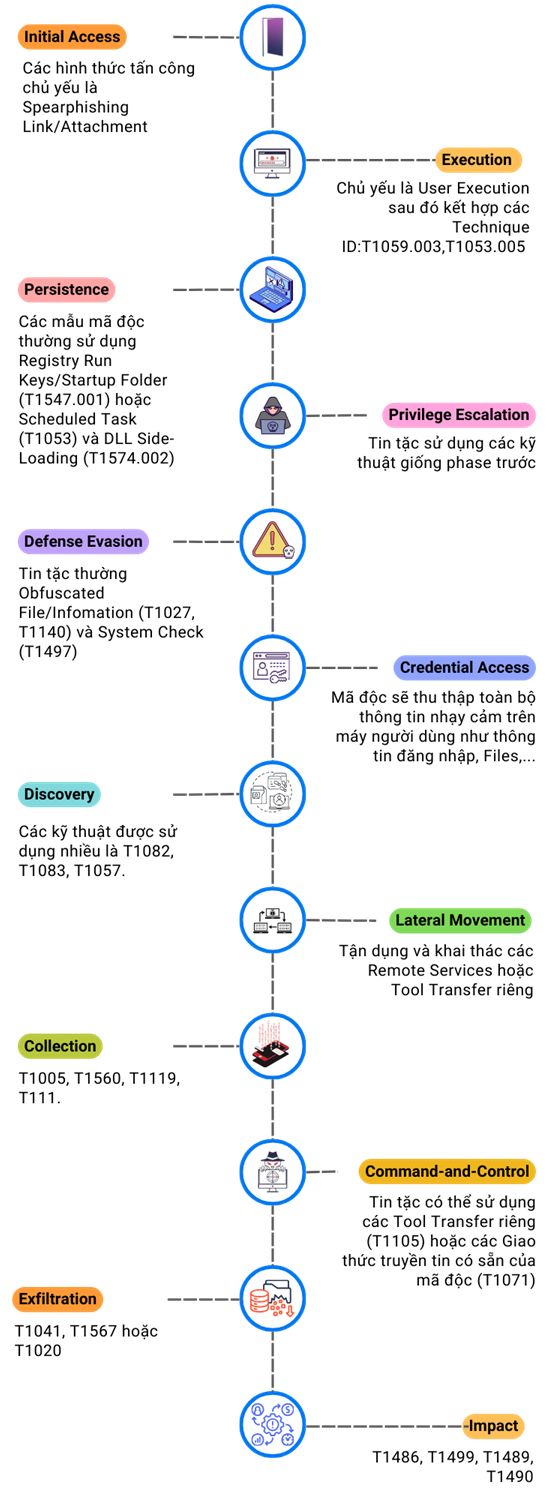

Các nhóm tấn công có chủ đích (APT)

VNPT CTIP ghi nhận trong 6 tháng đầu năm các nhóm APT chủ yếu vẫn sử dụng các tài liệu, phần mềm giả mạo nhằm đánh lừa người dùng thực thi mã độc được đính kèm trong các tài liệu phần mềm này. Kỹ thuật DLL-SideLoading lợi dụng tập tin sạch để load các dll độc hại là một trong các kỹ thuật phổ biến được sử dụng. Ngoài ra, một số kỹ thuật cũng được sử dụng nhiều và mới trên thế giới, đặc biệt Việt Nam cũng cần được chú ý như:

- Mã độc viết bằg Golang có sự gia tăng mạnh.

- Binary Padding và Reflective Code Loading được sử dụng nhiều và rộng rãi hơn trên nhiều mã độc nhằm vượt qua các giải pháp an toàn bảo mật.

- Js Loader được sử dụng nhiều hơn trong những bước tấn công thực thi đầu.

VNPT-CTIP ghi nhận nhiều nhóm APT hoạt động mạnh tại Việt Nam có thể kể đến như Mustang Panda, SharpPanda và APT32. Ngoài ra có sự xuất hiện của một nhóm APT mới là Unfading Sea Haze.

- Mustang Panda: Nhóm tin tặc có mục tiêu nhằm vào các tổ chức Chính phủ và Quốc Phòng. Theo một số báo cáo đã xuất hiện hơn 50 biến thể các mẫu mã độc của nhóm này nhằm vào nhiều cơ quan, tổ chức của Việt Nam.

- SharpPanda phát hiện lần đầu vào năm 2018 thường sử dụng RoyalRoad và kết hợp khai thác Microsoft Office. Nhóm này có mục tiêu nhằm vào Chính phủ, các tổ chức hành chính công.

- APT32 (OceanLotus): Nhóm tin tặc phát hiện lần đầu năm 2012 với mục tiêu là lĩnh vực hành chính công, viễn thông và các tổ chức Chính phủ.

- Unfading Sea Haze: Nhóm tin tặc ghi nhận xuất hiện từ năm 2018 với các hoạt động gián điệp nhằm vào các tổ chức Chính phủ và quân sự. Nhóm này thường sử dụng các biến thể của mã độc Gh0stRAT.

Xu hướng và khuyến nghị

Theo thống kê từ VNPT CTIP số lượng lỗ hổng bảo mật trên các thiết bị OT/ICS gia tăng 40% so với năm 2023 với lỗi cấu hình là chủ yếu. Cũng theo THALES, 62% vụ xâm phạm dữ liệu do cấu hình sai. Vì vậy, đây có thể là một “mỏ vàng” mới mà tin tặc có thể nhắm đến, nhất là với sự đáp ứng của các giải pháp, an toàn bảo mật dành cho các thiết bị này còn đang rất hạn chế.

Với sự phát triển của các mẫu mã độc tống tiền RaaS như hiện nay tình hình tấn công mã hóa dữ liệu vào các doanh nghiệp sẽ ngày càng phức tạp và gia tăng mạnh đặc biệt với khu vực Việt Nam.

Với sự gia tăng sử dụng các dịch vụ đám mây, các cuộc tấn công nhắm vào các nền tảng đám mây sẽ tiếp tục tăng các tổ chức sẽ cần tập trung nhiều hơn vào việc bảo vệ cơ sở hạ tầng đám mây và dữ liệu lưu trữ trên đám mây của mình.

Cuộc đua AI và ML đang là cuộc đua chung của thế giới và với Việt Nam cũng không phải ngoại lệ, điểm yếu chính là mô hình và dữ liệu. Trên thế giới cũng đã và đang ghi nhận một số cuộc tấn công nhắm vào dữ liệu huấn luyện vào các mô hình AI từ đó có thể tạo nên các hậu quả cực kỳ nghiêm trọng.

Cuộc cách mạng 5G đang dần được triển khai rộng rãi, đi cùng với đó các mối đe dọa liên quan đến các hạ tầng hay chính các giao thức này cũng có thể tăng lên và được chú ý nhiều hơn.

Việc bảo vệ dữ liệu và quyền riêng tư cũng là thách thức lớn đối với cả chính quyền và các giải pháp an toàn bảo mật liên quan. Đây cũng đang là con đường tin tặc đang hướng đến với nhiều ưu điểm dễ dàng vượt qua các giải pháp an ninh mạng cũ, kém hiệu quả.

Khuyến nghị bảo mật:

Trước những biến động khó lường của tình hình tấn công mạng cũng như sự phát triển của khoa học công nghệ đòi hỏi các tổ chức, doanh nghiệp luôn phải có những chuẩn bị sẵn sàng cho việc đảm bảo an toàn thông tin của tổ chức. VNPT-CTIP xin cung cấp một số khuyến nghị sau:

- Luôn có phương án triển khai sao lưu định kỳ hệ thống và dữ liệu quan trọng nhằm kịp thời khôi phục khi tổ chức bị tấn công mã hóa dữ liệu. Áp dụng quy tắc 3-2-1 (3 bản sao lưu trong đó 2 bản sao lưu và 1 bản gốc; 2 loại phương tiện lưu trữ khác nhau như ổ cứng, đám mây,…; 1 bản sao lưu tách biệt hoàn toàn) trong phòng chống tấn công Ransomware.

- Luôn kiểm soát chặt chẽ danh tính và quyền truy cập vào hệ thống, dữ liệu của tổ chức.

- Thực hiện đánh giá rủi ro định kỳ hoặc liên tục tuỳ vào mô hình tổ chức. Luôn kết hợp việc quản lý rủi ro để xác định, đánh giá các mối đe doạ tiềm ẩn.

- Thực hiện tăng cường các hoạt động audit, pentest, tìm kiếm và rà quét mã độc, điểm yếu ATTT trong các dịch vụ, hạ tầng, sản phẩm CNTT của tổ chức.

- Ban hành, cập nhật các quy định, chính sách và quy trình về an toàn thông tin phù hợp cho tổ chức đến toàn bộ nhân sự.

- Bảo vệ các dữ liệu nhạy cảm cá nhân bằng cách sử dụng mật khẩu phức tạp, hạn chế lưu mật khẩu trên trình duyệt. Kết hợp sử dụng xác thực đa yếu tố và thay đổi mật khẩu định kỳ, không sử dụng lại các mật khẩu từng bị lộ lọt hoặc các mật khẩu giống nhau.

- Sử dụng các dịch vụ phòng cống tấn công DDoS như một giải pháp cơ bản cho các hệ thống, hạ tầng CNTT của tổ chức.

- Cập nhật thông tin các chiến dịch, mã độc và các nguy cơ có thể ảnh hưởng ATTT của tổ chức thông qua các dữ liệu nguồn mở hoặc thương mại.

- Cập nhật các bản vá lỗ hổng, nâng cấp phiên bản phần mềm/ứng dụng. Phải có lộ trình nâng cấp hoặc biện pháp an toàn bảo mật riêng đối với các thiết bị, ứng dụng, phần mềm đã hết vòng đời hỗ trợ, cập nhật bản vá bảo mật.

- Yêu cầu không mở/tải các tệp đính kèm khả nghi từ những nguồn nghi ngờ. Nâng cao nhận thức ATTT của người dùng doanh nghiệp tổ chức.

- Triển khai các giải pháp dịch vụ liên quan đến việc giám sát, phản ứng ATTT liên tục 24/7 nhằm phát hiện và phản ứng sớm đối với các cuộc tấn công.