Antoine Vincent Jebara - nhà đồng sáng lập kiêm CEO của phần mềm quản lý mật khẩu Myki, đã tuyên bố rằng nhóm của họ gần đây đã phát hiện ra một chiến dịch tấn công lừa đảo mới "mà ngay cả những người dùng thận trọng nhất cũng có thể bị thỏa hiệp".

Một lượng lớn các trang web ngày nay cho chép người dùng sử dụng tài khoản Facebook hoặc Google để giúp người dùng dễ dàng đăng ký dịch vụ một cách nhanh chóng. Khi bạn nhấp vào nút "Đăng nhập bằng Facebook" có sẵn trên bất kỳ trang web nào, trang web sẽ được chuyển hướng đến facebook.com hoặc sẽ hiển thị một pop-up của trình duyệt với giao diện đăng nhập của facebook.com, yêu cầu bạn nhập thông tin đăng nhập Facebook để xác thực sử dụng OAuth và cho phép dịch vụ truy cập thông tin cần thiết trong hồ sơ của bạn.

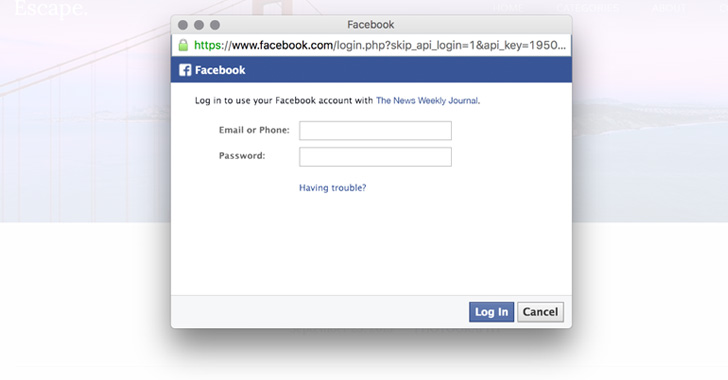

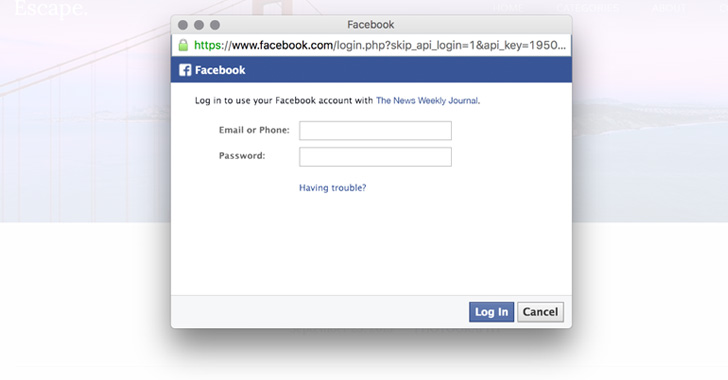

Tuy nhiên, nhóm của họ phát hiện ra rằng các trang web độc hại đang sử dụng giao diện đăng nhập Facebook giả mạo rất chân thực, buộc người dùng nhập vào thông tin đăng nhập Facebook của họ để có thể sử dụng được dịch vụ của trang web.

Như được trình bày trong video trên, Vincent cho biết, pop-up đăng nhập giả thực chất được tạo bằng HTML và JavaScript, nó được tái tạo hoàn hảo để trông chính xác như một cửa sổ trình duyệt hợp pháp với URL đến trang Facebook có khóa màu xanh lục cho biết HTTPS hợp lệ. Hơn nữa, người dùng cũng có thể tương tác với cửa sổ trình duyệt giả mạo, kéo để di chuyển vị trí của nó hoặc thoát khỏi nó giống hoàn toàn với giao diện pop-up đăng nhập Facebook hợp pháp.

Cách duy nhất để bảo vệ bạn khỏi kỹ thuật tấn công lừa đảo này, theo Vincent, là "cố gắng kéo pop-up ra khỏi cửa sổ mà nó hiện đang hiển thị, nếu không thể kéo nó ra hoàn toàn khỏi trang web , đó là một dấu hiệu rõ ràng cho thấy cửa sổ pop-up bật lên là giả mạo và là một phần của trang web độc hại".

Bên cạnh đó, người dùng cũng nên kích hoạt xác thực hai yếu tố với mọi dịch vụ có thể để ngăn chặn tin tặc truy cập vào tài khoản nếu chúng bằng cách nào đó có được thông tin đăng nhập của người dùng.

Một lượng lớn các trang web ngày nay cho chép người dùng sử dụng tài khoản Facebook hoặc Google để giúp người dùng dễ dàng đăng ký dịch vụ một cách nhanh chóng. Khi bạn nhấp vào nút "Đăng nhập bằng Facebook" có sẵn trên bất kỳ trang web nào, trang web sẽ được chuyển hướng đến facebook.com hoặc sẽ hiển thị một pop-up của trình duyệt với giao diện đăng nhập của facebook.com, yêu cầu bạn nhập thông tin đăng nhập Facebook để xác thực sử dụng OAuth và cho phép dịch vụ truy cập thông tin cần thiết trong hồ sơ của bạn.

Tuy nhiên, nhóm của họ phát hiện ra rằng các trang web độc hại đang sử dụng giao diện đăng nhập Facebook giả mạo rất chân thực, buộc người dùng nhập vào thông tin đăng nhập Facebook của họ để có thể sử dụng được dịch vụ của trang web.

Như được trình bày trong video trên, Vincent cho biết, pop-up đăng nhập giả thực chất được tạo bằng HTML và JavaScript, nó được tái tạo hoàn hảo để trông chính xác như một cửa sổ trình duyệt hợp pháp với URL đến trang Facebook có khóa màu xanh lục cho biết HTTPS hợp lệ. Hơn nữa, người dùng cũng có thể tương tác với cửa sổ trình duyệt giả mạo, kéo để di chuyển vị trí của nó hoặc thoát khỏi nó giống hoàn toàn với giao diện pop-up đăng nhập Facebook hợp pháp.

Cách duy nhất để bảo vệ bạn khỏi kỹ thuật tấn công lừa đảo này, theo Vincent, là "cố gắng kéo pop-up ra khỏi cửa sổ mà nó hiện đang hiển thị, nếu không thể kéo nó ra hoàn toàn khỏi trang web , đó là một dấu hiệu rõ ràng cho thấy cửa sổ pop-up bật lên là giả mạo và là một phần của trang web độc hại".

Bên cạnh đó, người dùng cũng nên kích hoạt xác thực hai yếu tố với mọi dịch vụ có thể để ngăn chặn tin tặc truy cập vào tài khoản nếu chúng bằng cách nào đó có được thông tin đăng nhập của người dùng.

Một lượng lớn các trang web ngày nay cho chép người dùng sử dụng tài khoản Facebook hoặc Google để giúp người dùng dễ dàng đăng ký dịch vụ một cách nhanh chóng. Khi bạn nhấp vào nút "Đăng nhập bằng Facebook" có sẵn trên bất kỳ trang web nào, trang web sẽ được chuyển hướng đến facebook.com hoặc sẽ hiển thị một pop-up của trình duyệt với giao diện đăng nhập của facebook.com, yêu cầu bạn nhập thông tin đăng nhập Facebook để xác thực sử dụng OAuth và cho phép dịch vụ truy cập thông tin cần thiết trong hồ sơ của bạn.

Tuy nhiên, nhóm của họ phát hiện ra rằng các trang web độc hại đang sử dụng giao diện đăng nhập Facebook giả mạo rất chân thực, buộc người dùng nhập vào thông tin đăng nhập Facebook của họ để có thể sử dụng được dịch vụ của trang web.

Như được trình bày trong video trên, Vincent cho biết, pop-up đăng nhập giả thực chất được tạo bằng HTML và JavaScript, nó được tái tạo hoàn hảo để trông chính xác như một cửa sổ trình duyệt hợp pháp với URL đến trang Facebook có khóa màu xanh lục cho biết HTTPS hợp lệ. Hơn nữa, người dùng cũng có thể tương tác với cửa sổ trình duyệt giả mạo, kéo để di chuyển vị trí của nó hoặc thoát khỏi nó giống hoàn toàn với giao diện pop-up đăng nhập Facebook hợp pháp.

Cách duy nhất để bảo vệ bạn khỏi kỹ thuật tấn công lừa đảo này, theo Vincent, là "cố gắng kéo pop-up ra khỏi cửa sổ mà nó hiện đang hiển thị, nếu không thể kéo nó ra hoàn toàn khỏi trang web , đó là một dấu hiệu rõ ràng cho thấy cửa sổ pop-up bật lên là giả mạo và là một phần của trang web độc hại".

Bên cạnh đó, người dùng cũng nên kích hoạt xác thực hai yếu tố với mọi dịch vụ có thể để ngăn chặn tin tặc truy cập vào tài khoản nếu chúng bằng cách nào đó có được thông tin đăng nhập của người dùng.

Một lượng lớn các trang web ngày nay cho chép người dùng sử dụng tài khoản Facebook hoặc Google để giúp người dùng dễ dàng đăng ký dịch vụ một cách nhanh chóng. Khi bạn nhấp vào nút "Đăng nhập bằng Facebook" có sẵn trên bất kỳ trang web nào, trang web sẽ được chuyển hướng đến facebook.com hoặc sẽ hiển thị một pop-up của trình duyệt với giao diện đăng nhập của facebook.com, yêu cầu bạn nhập thông tin đăng nhập Facebook để xác thực sử dụng OAuth và cho phép dịch vụ truy cập thông tin cần thiết trong hồ sơ của bạn.

Tuy nhiên, nhóm của họ phát hiện ra rằng các trang web độc hại đang sử dụng giao diện đăng nhập Facebook giả mạo rất chân thực, buộc người dùng nhập vào thông tin đăng nhập Facebook của họ để có thể sử dụng được dịch vụ của trang web.

Như được trình bày trong video trên, Vincent cho biết, pop-up đăng nhập giả thực chất được tạo bằng HTML và JavaScript, nó được tái tạo hoàn hảo để trông chính xác như một cửa sổ trình duyệt hợp pháp với URL đến trang Facebook có khóa màu xanh lục cho biết HTTPS hợp lệ. Hơn nữa, người dùng cũng có thể tương tác với cửa sổ trình duyệt giả mạo, kéo để di chuyển vị trí của nó hoặc thoát khỏi nó giống hoàn toàn với giao diện pop-up đăng nhập Facebook hợp pháp.

Cách duy nhất để bảo vệ bạn khỏi kỹ thuật tấn công lừa đảo này, theo Vincent, là "cố gắng kéo pop-up ra khỏi cửa sổ mà nó hiện đang hiển thị, nếu không thể kéo nó ra hoàn toàn khỏi trang web , đó là một dấu hiệu rõ ràng cho thấy cửa sổ pop-up bật lên là giả mạo và là một phần của trang web độc hại".

Bên cạnh đó, người dùng cũng nên kích hoạt xác thực hai yếu tố với mọi dịch vụ có thể để ngăn chặn tin tặc truy cập vào tài khoản nếu chúng bằng cách nào đó có được thông tin đăng nhập của người dùng.

Theo TheHackerNews

1829 lượt xem